«Два нефильтрованных» или легкий способ прострелить ногу

Уже несколько раз в отчетах об инцидентах маршрутизации мы рассказывали о возможных последствиях отсутствия фильтров BGP-анонсов на стыках с клиентами. Подобная, некорректная, конфигурация большую часть времени будет работать совершенно нормально — до тех пор, пока в один прекрасный день не станет виновной в сетевой аномалии регионального или глобального масштаба. И позавчера, 25.11.2018, это случилось снова — на этот раз в России.

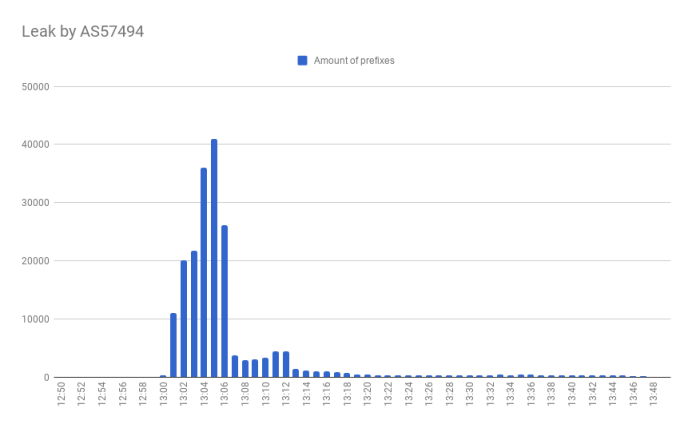

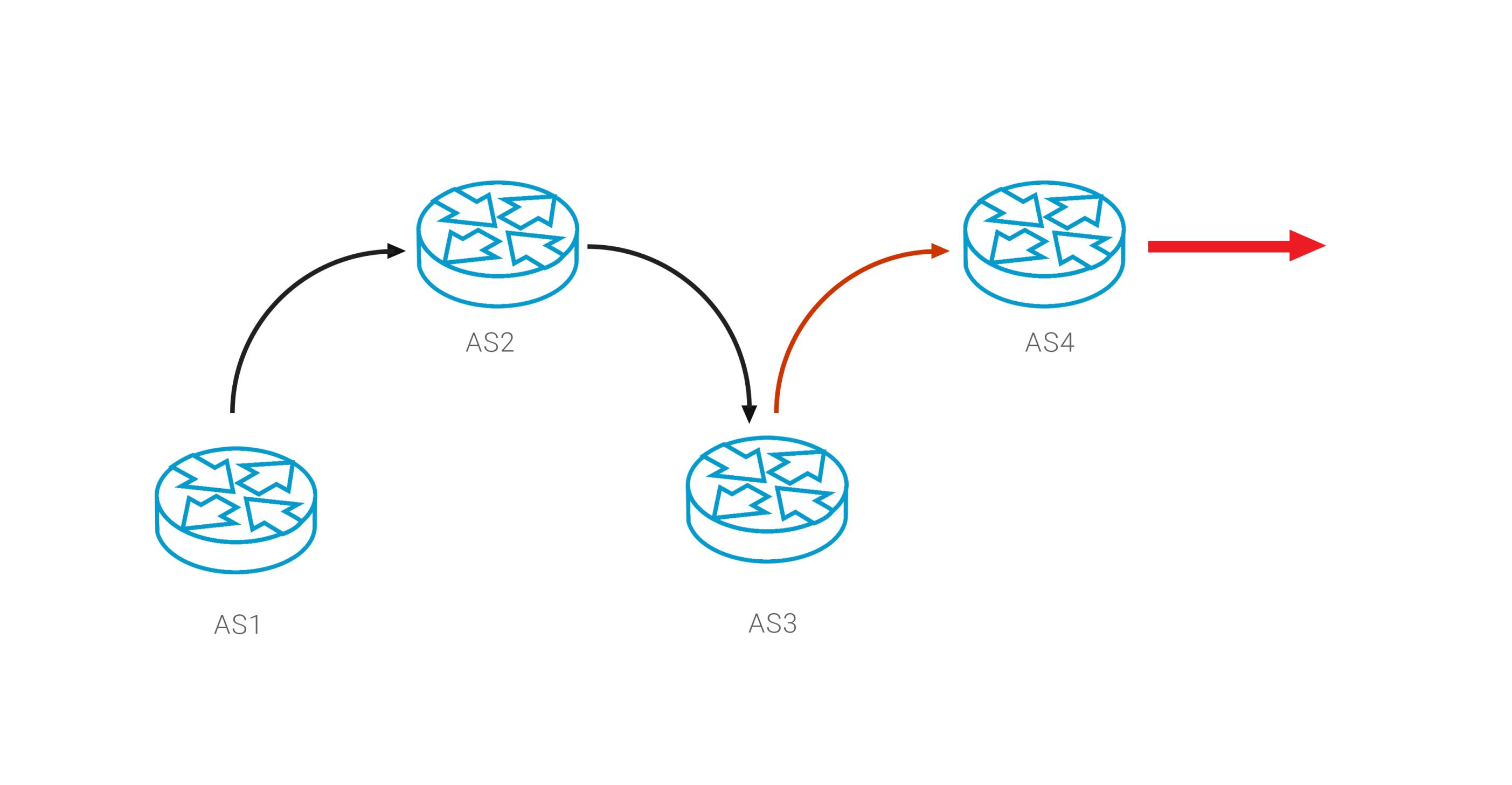

В 13.00 UTC (16:00 по московскому времени) небольшой российский оператор Krek Ltd (AS57494) начал анонсировать префиксы между своими провайдерами, в результате перенаправив значительную часть трафика Ростелекома на свою сеть. Аномалия затронула более 40 тысяч префиксов — выдержать такую нагрузку сеть Krek, конечно, не могла. В результате от 10 до 20% пользователей на территории РФ потеряли доступ к тысячам сервисов, включая такие популярные как Amazon, Youtube, Вконтакте и онлайн-кинотеатру IVI.RU.

Более чем с 5000 префиксов инцидент распространился за пределы российского интернет-сегмента, затягивая трафик других регионов в эту черную дыру.

Эта утечка маршрута является результатом двух взаимосвязанных ошибок — ошибки в настройке BGP в сети Krek и отсутствии фильтрации на стыках в сети Ростелекома. Оба оператора заплатили высокую цену за собственные ошибки, но вряд ли это может до конца удовлетворить владельцев других сервисов, потерявших значительную часть пользователей.

Вернуть трафик любой ценой

Широко распространено мнение, что у оператора нет способа вернуть трафик из такой аномалии — чужой маршрутизатор находится вне вашего контроля. Конечно, можно начать писать письма «виновным» сторонам — это может ускорить процесс восстановления, но все равно не вернет трафик в вашу сеть мгновенно.

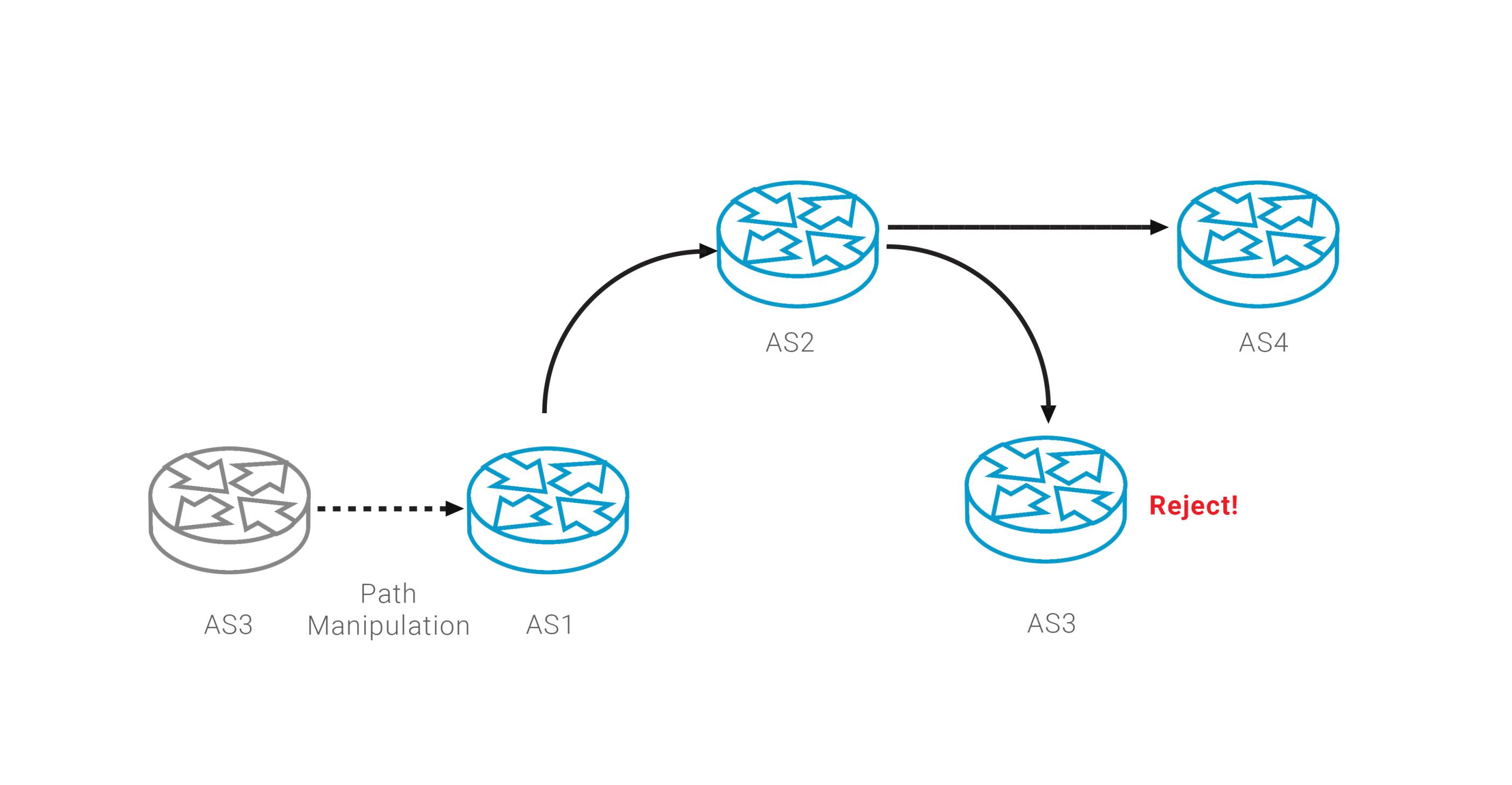

Но существует и другой способ вернуть корректную связность, эксплуатируя механизм обнаружения циклов BGP: сеть обязана автоматически сбросить маршрут в случае, если AS Path включает ее собственный номер AS. Поэтому, если вы знаете, кто является источником аномалии, вы можете добавить его AS в начало вашего пути, таким образом вынуждая его сбросить этот маршрут.

Подобная манипуляция AS Path может дополнить мониторинг сетевых анонсов, предоставляя гарантированный метод активной борьбы с инцидентами типа утечки маршрута (route leak). Но при использовании такой политики, вы должны быть осторожны, всегда проверяя валидность результата относительно процедуры валидации ROA.

Ознакомьтесь со всеми функциями

в 7-дневной пробной версии

Наши специалисты готовы оказать вам поддержку

Подпишитесь на ежемесячный обзор самых популярных новостей Интернета от CURATOR!

Будьте в курсе наших новостей и продуктов!

Подпишитесь на ежемесячный обзор самых популярных идей Интернета от CURATOR!

Отправляя свой адрес электронной почты, вы соглашаетесь с политикой конфиденциальности

Отправляя свои данные, вы соглашаетесь с политикой конфиденциальности

Если документ не загружается, нажмите кнопку «Загрузить». Помогите нам лучше понять рынок и подготовить лучшую аналитику, пройдите опрос.

Поделитесь своим опытом и ожиданиями в отношении защиты от DDoS-атак. Ваши ответы помогут нам предложить решения, соответствующие вашим потребностям в области кибербезопасности

Расскажите нам о инфраструктуре вашей компании и критически важных системах. Это поможет нам понять масштаб необходимой защиты

Помогите нам понять, как в вашей компании принимаются решения. Эта информация позволит предложить наиболее актуальные решения

Расскажите, что влияет на ваш выбор в вопросах защиты от DDoS-атак. Ваше мнение поможет нам сосредоточиться на самом важном для вас

Ваше участие поможет нам улучшить аналитику рынка.