DDoS, боты и BGP-инциденты в 3 квартале 2025 года: статистика и тренды

Ключевые факты и выводы

- Наибольшее число DDoS-атак в 3 квартале было направлено на сегменты “Финтех” (26,1%), “Электронная коммерция” (22,0%), “Медиа” (15,8%), а также “ИТ и Телеком” (14,5%). На эти четыре сегмента суммарно пришлось почти 80% всех атак.

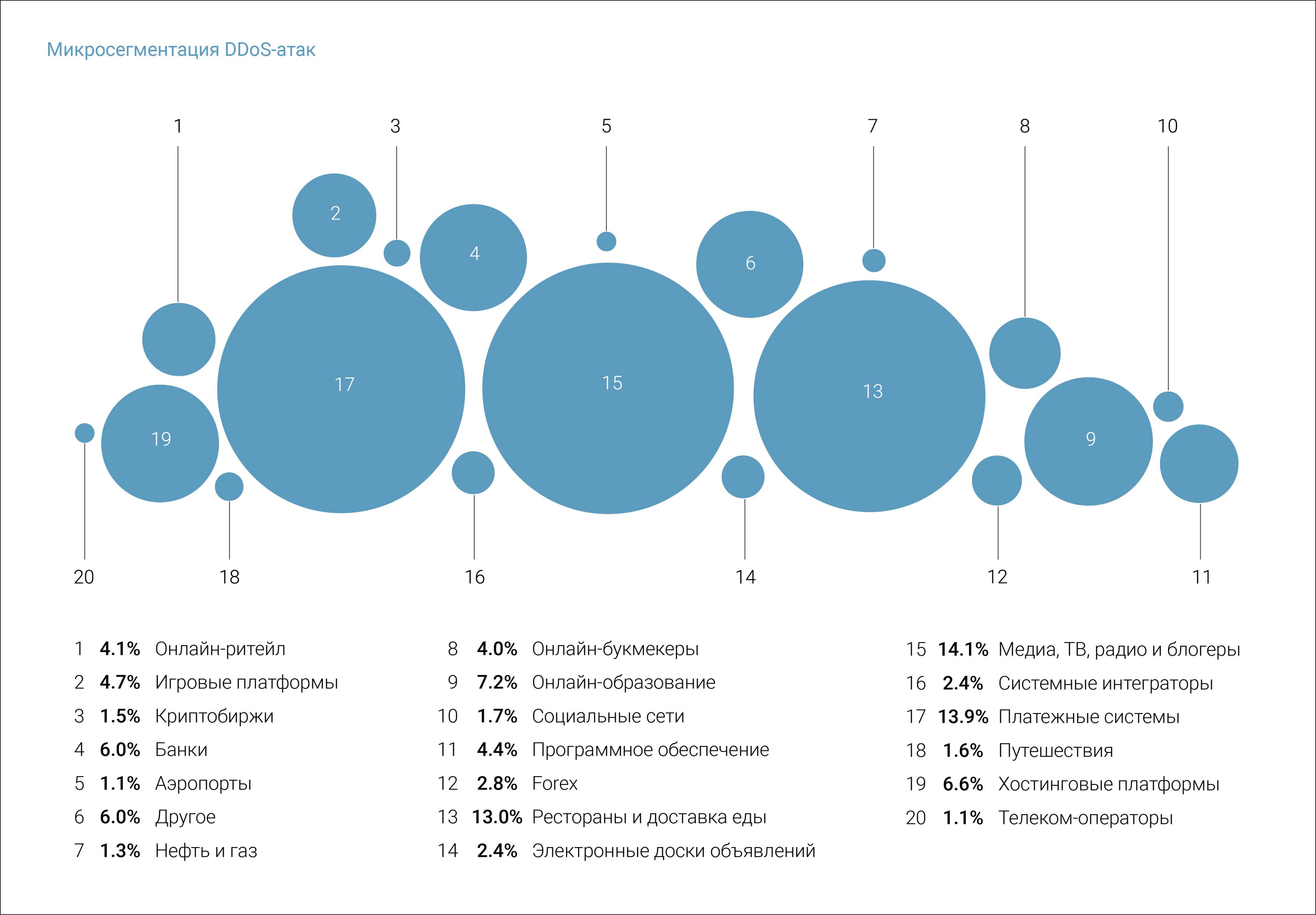

- Среди микросегментов в 3 квартале чаще всего атаковали “Медиа, ТВ, радио и блогеры” (14,1%), “Платежные системы” (13,9%), “Рестораны и доставка еды” (13,0%), “Онлайн-образование” (7,2%) и “Хостинговые платформы” (6,6%).

- Самая интенсивная L3-L4 DDoS-атака 3 квартала была направлена на организацию из микросегмента “Онлайн-ритейл” и имела максимальный битрейт 1,15 Тбит/с — немного больше рекорда 2024 года (1,14 Тбит/с).

- Самая длительная DDoS-атака 3 квартала продолжалась более девяти суток (225,9 ч). Для сравнения, рекорд 2024 года — 19 дней (463,9 ч).

- В 3 квартале мы зафиксировали очередную атаку DDoS-ботнета “миллионника”, который мы отслеживаем уже полгода. На этот раз в ней приняли участие 5,76 миллиона зараженных устройств, преимущественно из Бразилии, Вьетнама, США, Индии и Аргентины.

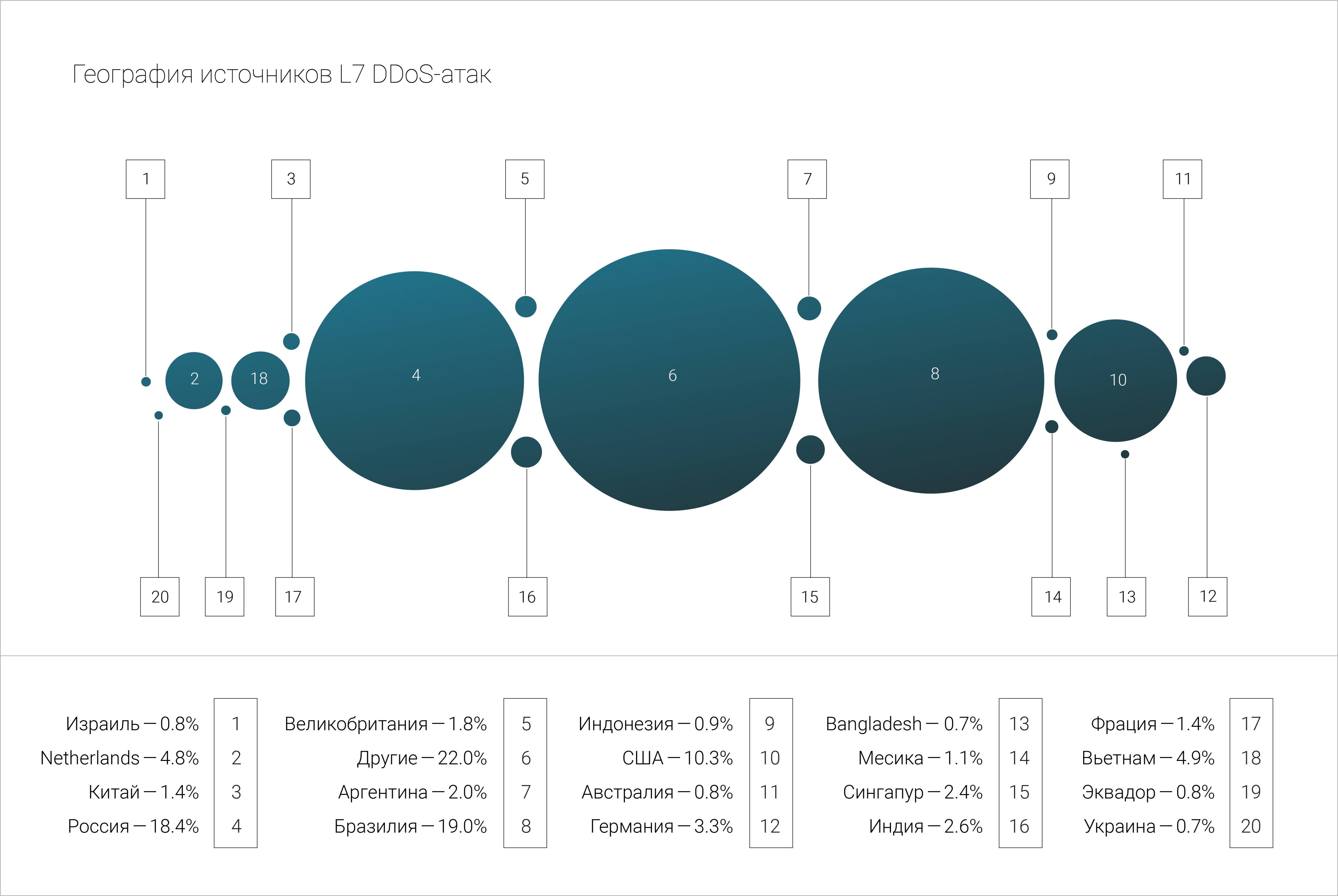

- В 3 квартале крупнейшим источником L7 DDoS-атак стала Бразилия (19%), опередившая Россию (18,4%) и США (10,3%).

- Появление столь масштабных DDoS-ботнетов и рост доли развивающихся стран среди источников L7 DDoS мы связываем со стремительным увеличением числа уязвимых устройств, подключенных к быстрому интернету, а также с активным использованием атакующими инструментов на основе ИИ.

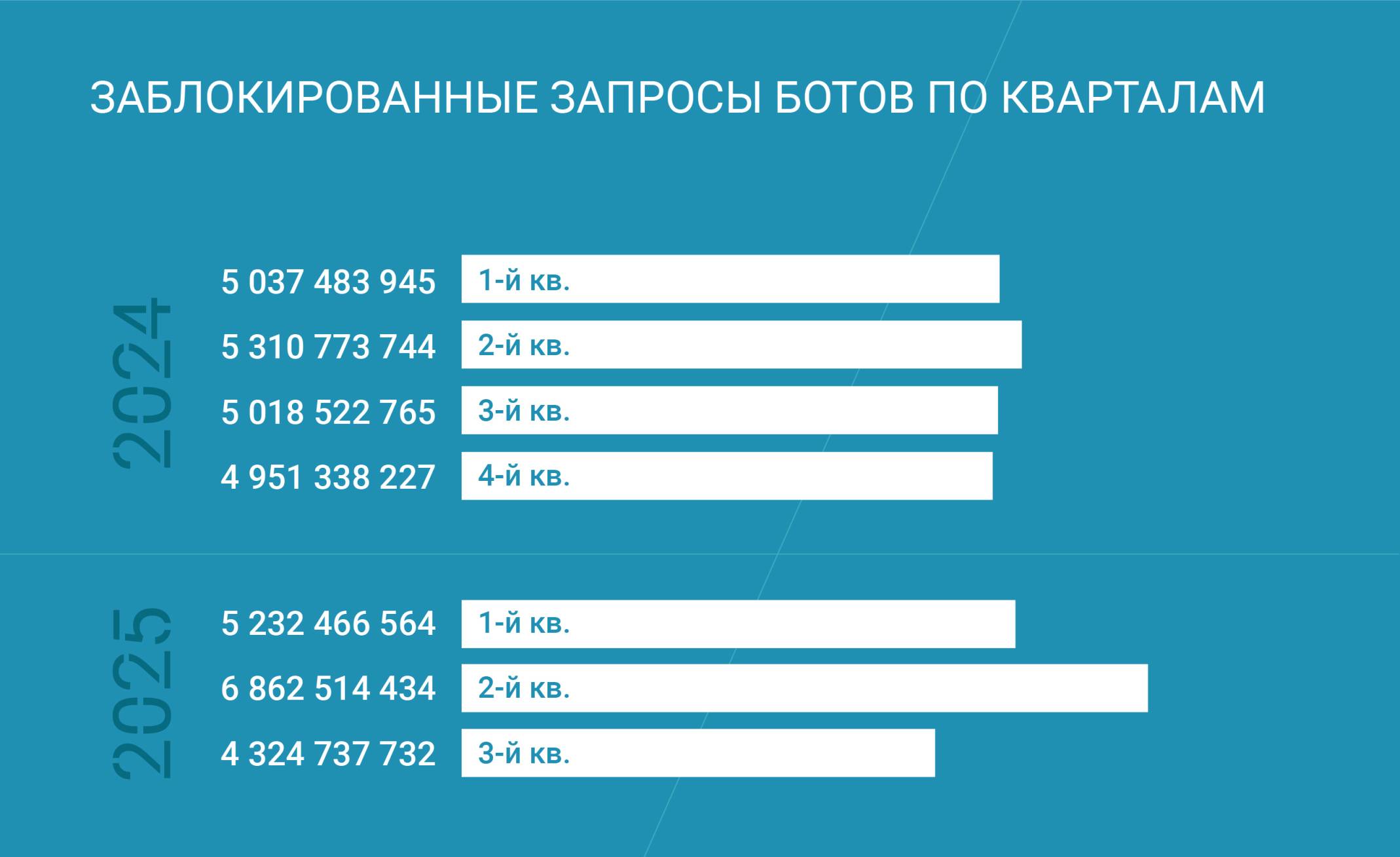

- После резкого повышения активности “плохих” ботов во 2 квартале 2025 года, которое в основном было связано с одной крайне продолжительной атакой, в 3 квартале показатели заметно снизились квартал к кварталу (-37%).

- Одновременно существенно снизился “индекс ботовости”: доля бот-трафика в общем трафике на защищаемые ресурсы уменьшилась с 2,34% до 1,36%.

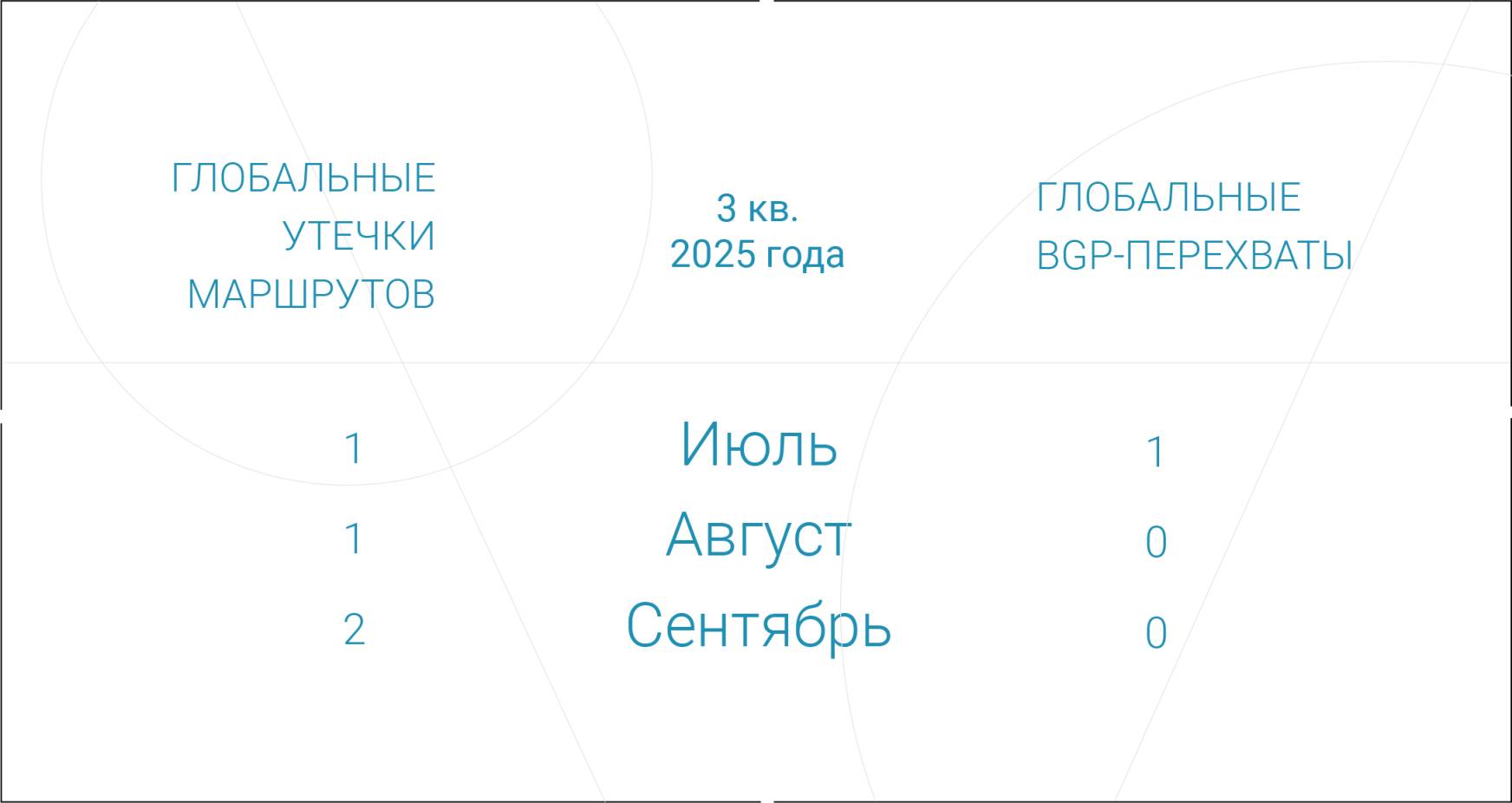

- В 3 квартале 2025 года число уникальных АС, допустивших утечки маршрутов, практически не изменилось по сравнению с прошлыми периодами. При этом количество АС, участвовавших в BGP-перехватах, оказалось ниже обычного уровня вследствие заметного спада в июле.

- После значительного роста во 2 квартале 2025 года, количество глобальных инцидентов BGP резко снизилось. В 3 квартале мы зафиксировали всего 5 таких инцидентов — 4 глобальные утечки маршрутов и 1 глобальный BGP-перехват.

Преобладающие векторы DDoS-атак

Начиная с 3 квартала 2025 года мы меняем нашу методику анализа DDoS-атак. До этого момента мы учитывали отдельно атаки на сетевом и транспортном уровне (L3-L4 DDoS) и отдельно атаки на уровне приложений (L7 DDoS). Теперь мы переходим к единой статистике, оперирующей инцидентами, которые могут состоять из нескольких атак по разным векторам.

Как и раньше, мы отсекаем L3-L4 DDoS-атаки интенсивностью менее 1 Гбит/с, считая их белым шумом. Для L7 DDoS-атак мы также используем фильтр: не менее 100 заблокированных IP-адресов и скорость от 1000 запросов в секунду. Критерий объединения нескольких отдельных волн атаки в единый инцидент — временная разница между ними в пределах 1 часа.

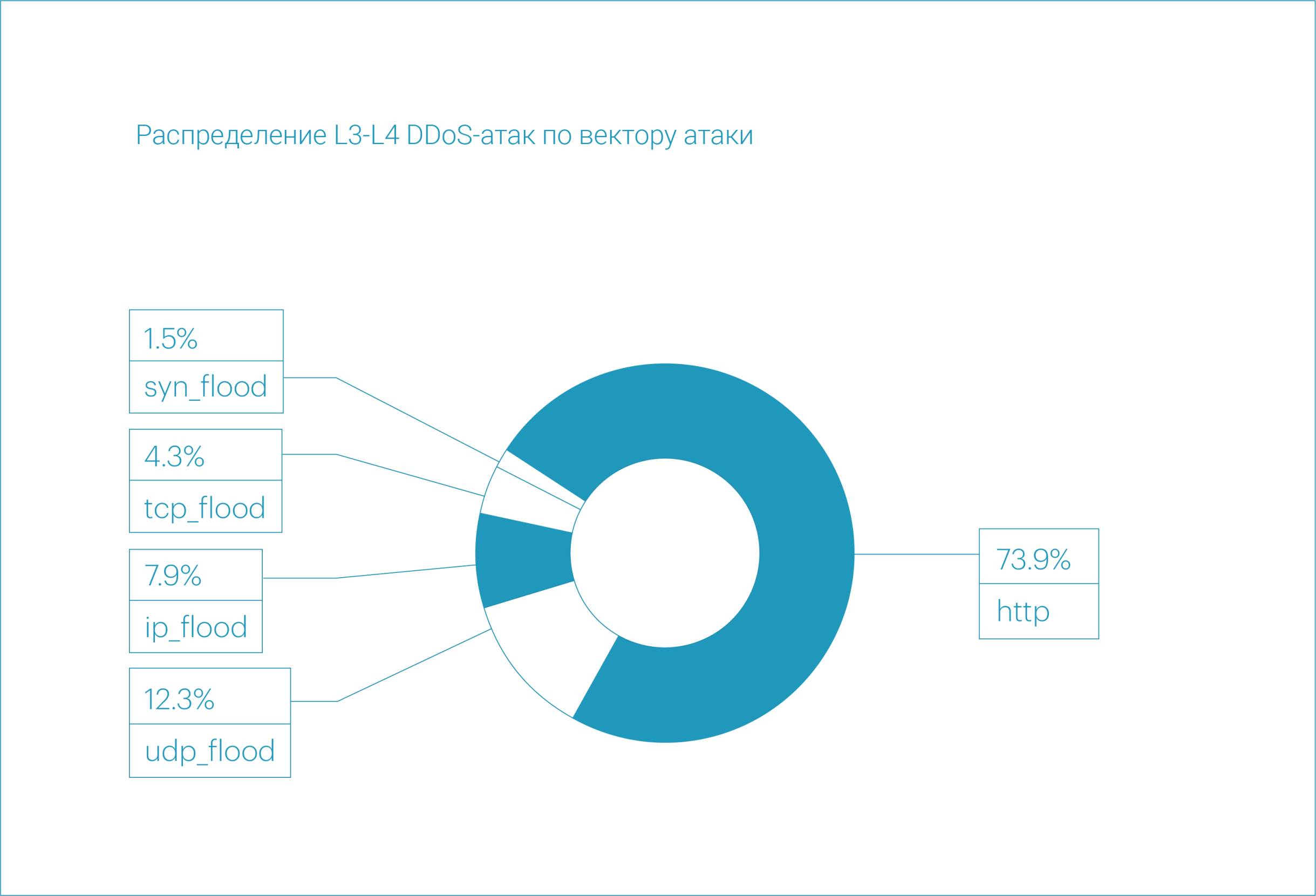

Если говорить о “чистых” векторах DDoS-атак в 3 квартале, то наиболее значительная доля пришлась на HTTP, то есть атаки на уровне приложений — их было 73,9% от общего числа зафиксированных нами атак. На втором месте UDP flood с долей 12,3%, на третьем — IP flood с долей 7,9%. При этом за весь 3 квартал мы не зафиксировали ни одной атаки ICMP flood.

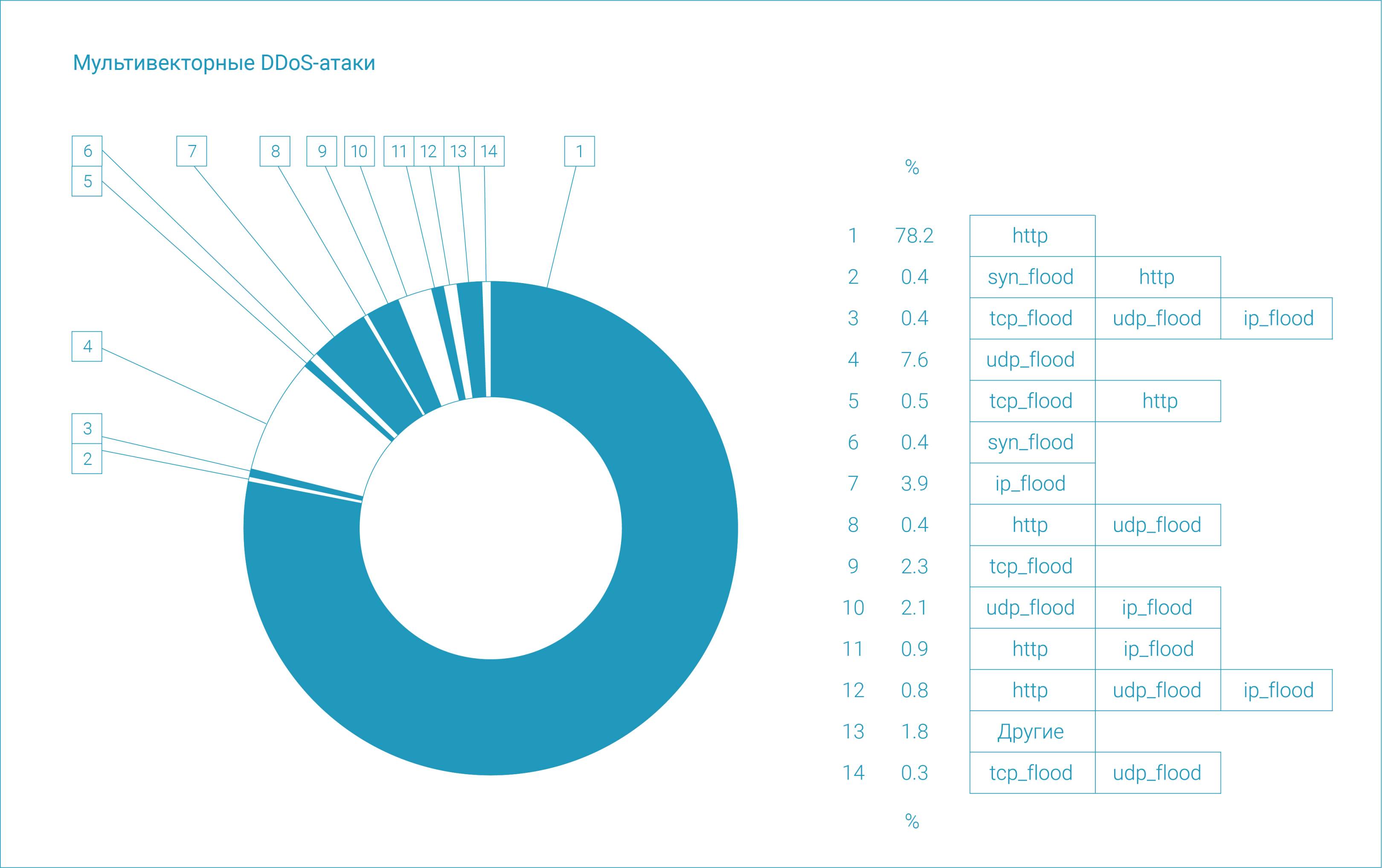

По новой методике анализа доля мультивекторных атак в 3 квартале 2025 года составила 7,5%. При этом примерно половина мультивекторных атак (3,8% от всех инцидентов) сочетала L3-L4 DDoS с L7 DDoS.

Наиболее распространенным классом L7 DDoS в 3 квартале были атаки Request Rate Patterns (37,9%), которые характеризуются частотой запросов, отличающейся от ожидаемого поведения легитимного пользователя. На втором месте были мультиклассовые атаки, Multiple Matched Criteria (17,2%). На третьем — класс Rotating Client Secondary Attributes (16,0%), то есть атаки с необычным набором заголовков в запросах.

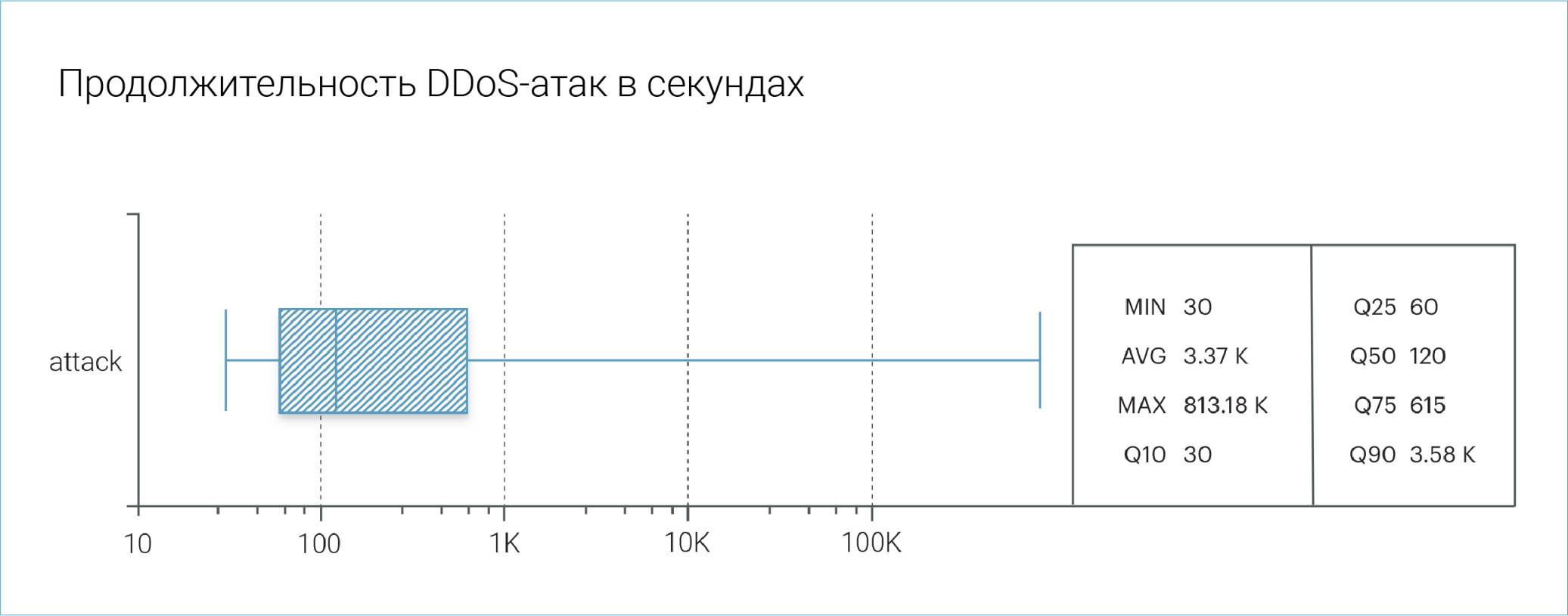

Продолжительность DDoS-атак

Самая продолжительная атака 3 квартала 2025 года длилась более девяти суток (225,9 ч). На втором месте еще одна достаточно внушительная по продолжительности атака — 119,2 ч, то есть около пяти суток. Наконец, третье место в 3 квартале заняла более скромная атака, которая длилась меньше суток — всего 17,7 ч.

Средняя продолжительность атаки в 3 квартале составила 3370 секунд (около 56 минут). А медианная длительность атаки была всего 2 минуты.

Распределение DDoS-атак по индустриям

Чаще всего в 3 квартале 2025 года DDoS-атаки были нацелены на сегменты “Финтех” (26,1%), “Электронная коммерция” (22,0%), “Медиа” (15,8%), а также “ИТ и Телеком” (14,5%). Суммарно на эти четыре сегмента пришлось 78,3% всех атак, которые мы зафиксировали за отчетный период.

Если говорить о более подробной сегментации, то наибольшее количество DDoS-атак в 3 квартале было нацелено на следующие микросегменты: “Медиа, ТВ, радио и блогеры” (14,1%), “Платежные системы” (13,9%), “Рестораны и доставка еды” (13,0%), “Онлайн-образование” (7,2%) и “Хостинговые платформы” (6,6%). Суммарно на эти пять сегментов пришлось более половины (54,8%) всех атак.

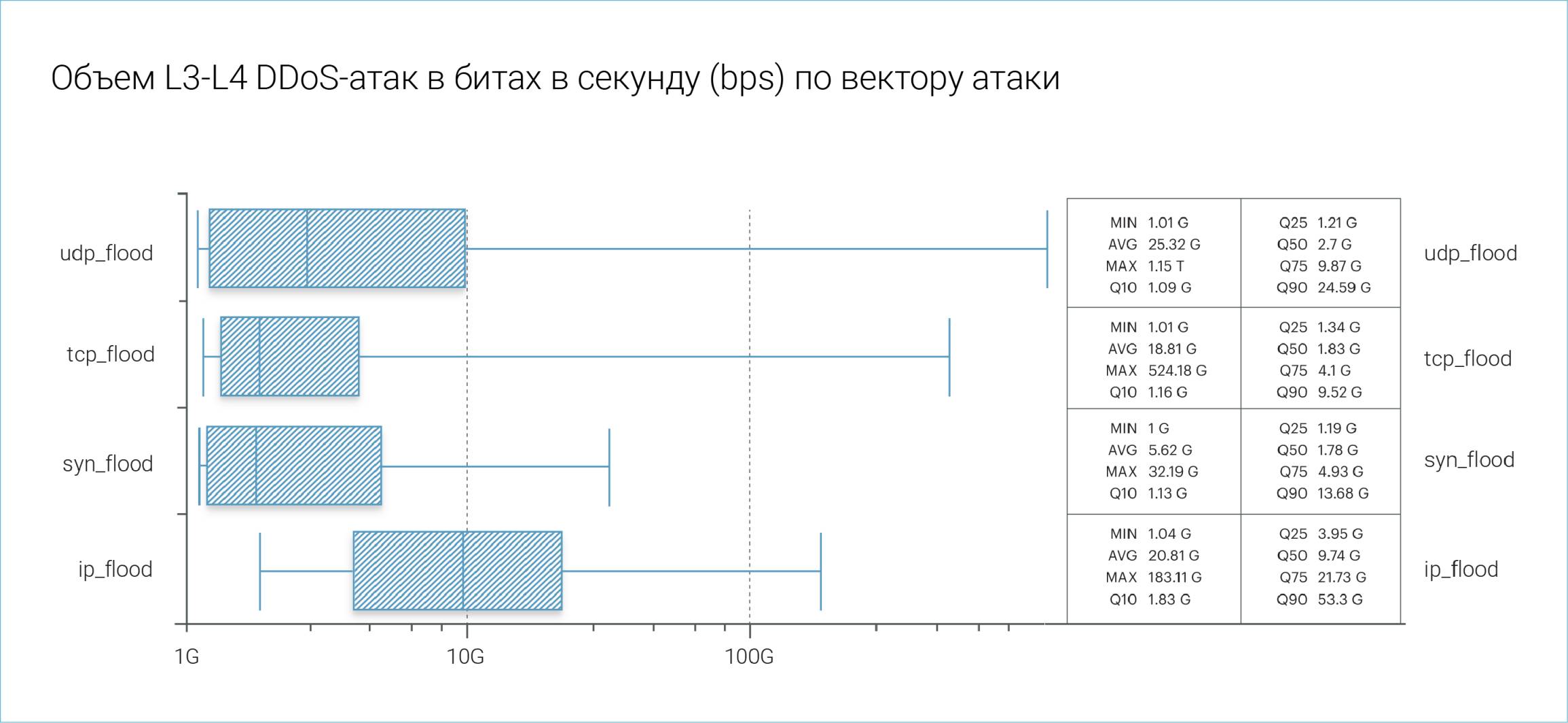

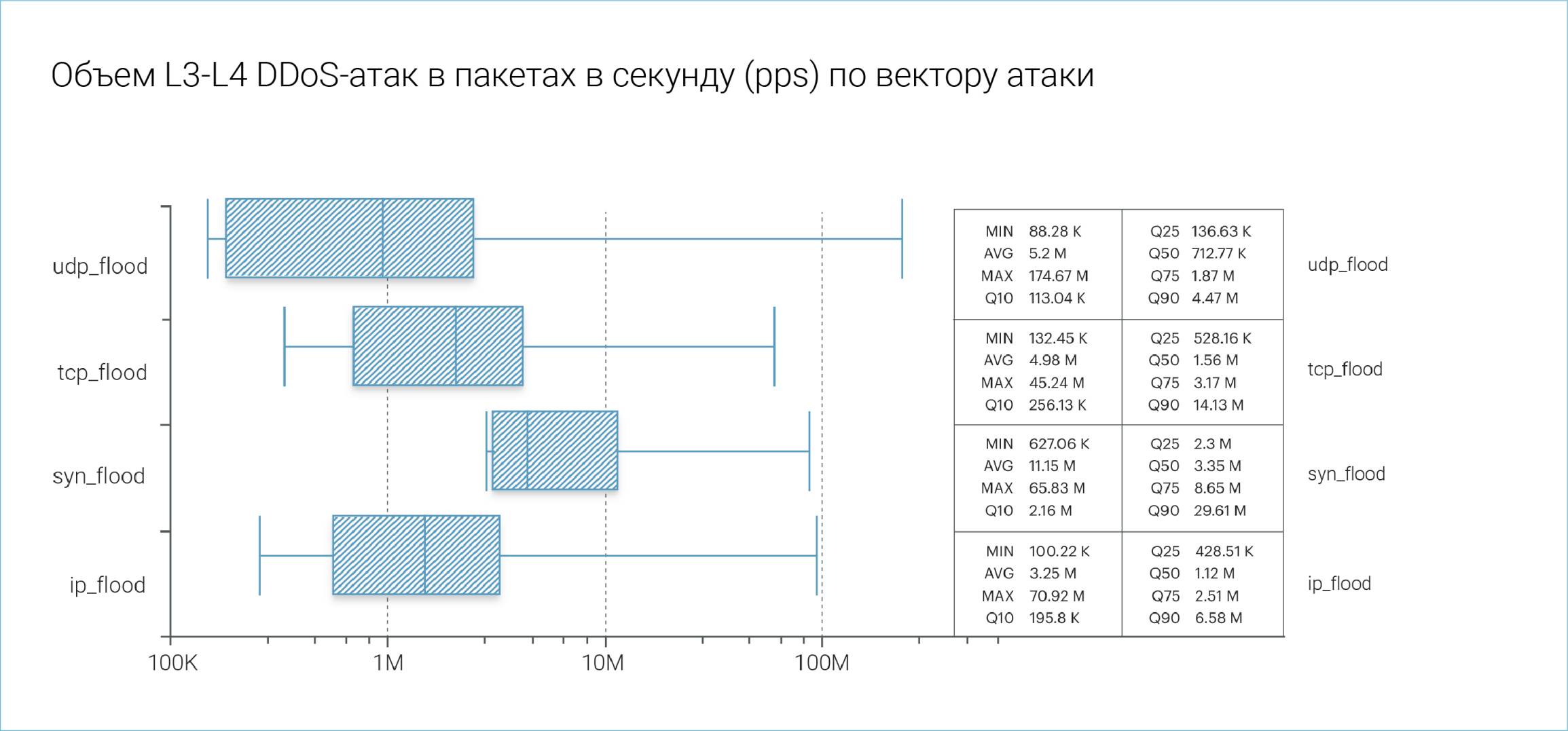

Интенсивность L3-L4 DDoS-атак

Самая интенсивная L3-L4 DDoS-атака 3 квартала произошла 27 августа 2025 года. Она была направлена на организацию из сегмента “Онлайн-ритейл” и продолжалась всего несколько минут. При этом атака была крайне интенсивной: в пике она достигала 1,15 Тбит/с, что немного больше рекорда всего прошлого года (1,14 Тбит/с).

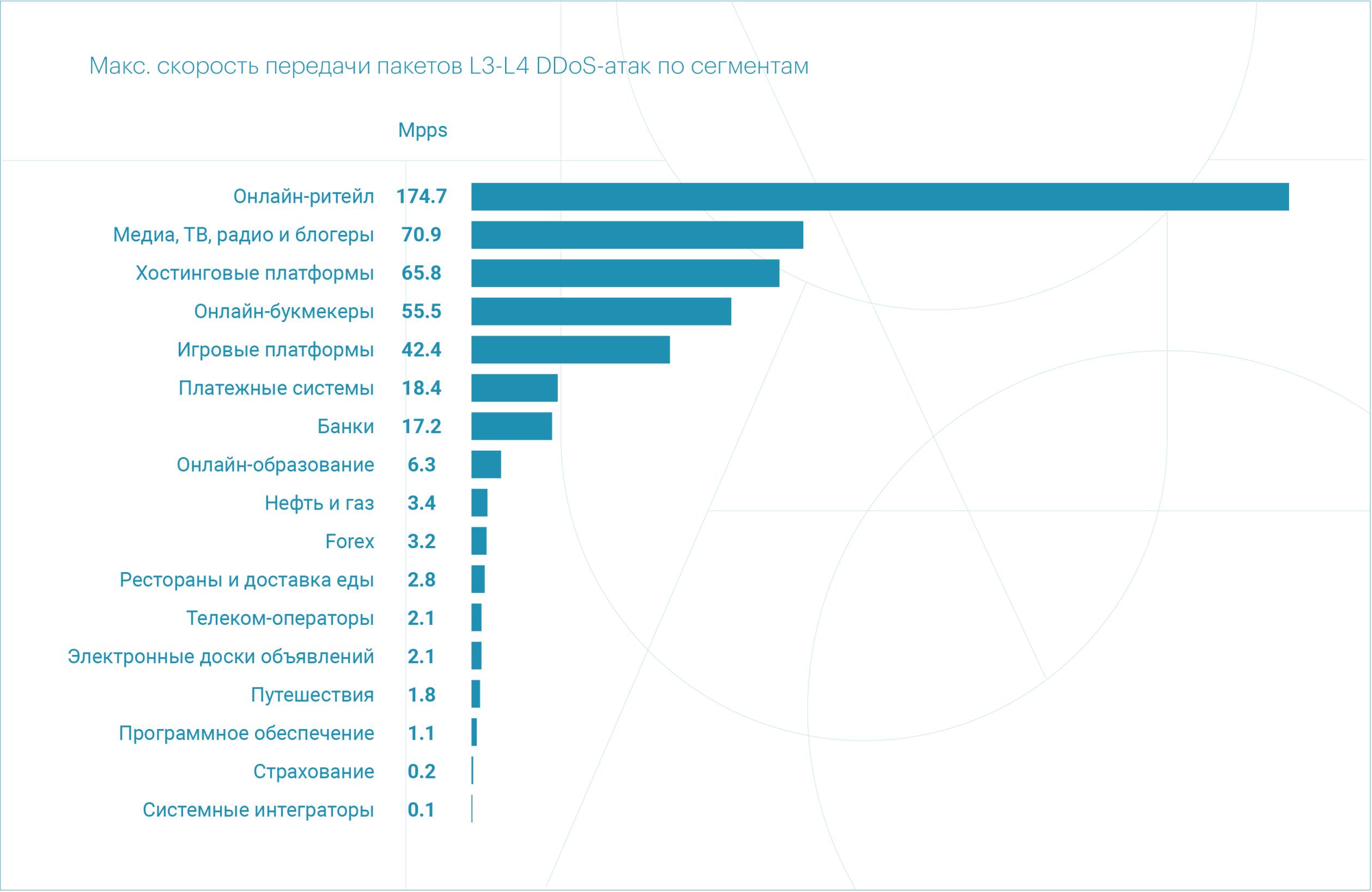

Та же самая атака на “Онлайн-ритейл” стала наиболее масштабной и с точки зрения максимальной скорости передачи пакетов: в пике она достигала 174,7 Mpps.

В пятерку микросегментов, на которые пришлись самые интенсивные L3-L4 DDoS-атаки 3 квартала 2025 года вошли “Онлайн-ритейл” (1,15 Тбит/с), “Медиа, ТВ, радио и блогеры” (524 Гбит/с), “Игровые платформы” (460 Гбит/с), “Онлайн-букмекеры” (240 Гбит/с) и “Банки” (177 Гбит/с).

Пятерка микросегментов, атаки на которые имели максимальную скорость передачи пакетов, в 3 квартале выглядела очень похоже: “Онлайн-ритейл” (174,7 Mpps), “Медиа, ТВ, радио и блогеры” (70,9 Mpps), “Хостинговые платформы” (65,8 Mpps), “Онлайн-букмекеры” (55,5 Mpps) и “Игровые платформы” (42,4 Mpps).

Самый большой DDoS-ботнет

Мы продолжаем отслеживать огромный DDoS-ботнет, который мы впервые обнаружили в 1 квартале этого года. Напомним, что во время отражения первой атаки этого ботнета, которая произошла 26 марта 2025 года, мы заблокировали 1,33 миллиона IP-адресов, преимущественно в Бразилии (51,1%), а также в Аргентине (6,1%), России (4,6%), Ираке (3,2%) и Мексике (2,4%).

Во втором квартале, 16 мая 2025 года, мы зафиксировали новую атаку этого ботнета: на этот раз мы заблокировали около 4,6 миллиона IP-адресов. К этому моменту заметно изменилась география этого ботнета: доля Бразилии снизилась с 51% до 29,7%; резко выросла доля устройств из США (12,1%), Вьетнама (7,9%) и Индии (2,9%); а Аргентина (2,8%) заняла лишь пятое место.

В третьем квартале, 1 сентября 2025 года, нами была замечена новая масштабная атака того же DDoS-ботнета. В ходе ее отражения мы заблокировали уже 5,76 миллиона IP-адресов. Таким образом, за неполные полгода организаторы этого ботнета смогли увеличить его более чем в четыре раза.

Новая атака была направлена на организацию из сегмента "Государственные ресурсы". Она продолжалась около двух часов и проходила в две волны: на первом этапе атакующие задействовали около 2,8 млн IP-адресов, а примерно через час добавили еще около 3 млн IP-адресов.

География используемых данным DDoS-ботнетом IP-адресов продолжает меняться. Хотя Бразилия по-прежнему занимает первое место, ее доля снизилась до 24,5% от общего количества заблокированных IP-адресов. Также в пятерку вошли Вьетнаме (11,5%), США (11,2%), Индия (7,1%) и Аргентина (2,8%).

Наиболее впечатляющую динамику среди топ-5 стран источников вредоносного трафика по сравнению с прошлой DDoS-атакой этого ботнета показали Вьетнам (+83%) и Индия (+202%).

При этом доля прочих стран выросла с 32,6% в марте до 42,9% в сентябре — это демонстрирует активные усилия создателей ботнета, направленные на его географическую диверсификацию. В свою очередь, такая диверсификация делает простые геоблокировки неэффективными для защиты от атак этого ботнета — его операторы способны в любой момент переключиться на использование блоков IP-адресов из произвольных стран.

Географическое распределение источников L7 DDoS-атак

В 3 квартале 2025 года впервые за последние несколько лет произошла смена лидера в рейтинге стран, которые чаще всего служили источниками DDoS-атак на уровне приложений. На первое место вышла Бразилия (19%), сместив на второе место Россию (18,4%) и подвинув США (10,3%) на третье место. Отметим, что доля Бразилии стабильно и достаточно быстро росла весь последний год.

В десятку основных источников L7 DDoS также вошли Вьетнам (4,9%), Нидерланды (4,8%), Германия (3,3%), Индия (2,6%), Сингапур (2,4%), Аргентина (2,0%) и Великобритания (1,8%). Суммарно на перечисленные 10 стран пришлось 69,5% всех IP-адресов, заблокированных нами в 3 квартале при отражении атак на уровне приложений.

Отдельно отметим последовательный рост доли Вьетнама, который еще год назад находился на 15-й позиции этого рейтинга, а теперь занимает четвертое место.

Мы считаем появление огромных DDoS-ботнетов и рост доли развивающихся стран среди источников атак на уровне приложений следствием двух основных трендов.

С одной стороны, это “опережающая цифровизация” в развивающихся странах — стремительный рост количества устройств, подключенных к быстрому интернету, который сочетается с низкой культурой кибербезопасности и большим количеством уязвимостей.

С другой стороны, это повсеместная доступность инструментов на основе ИИ, которыми активно пользуются атакующие. ИИ позволяет злоумышленникам автоматизировать поиск и взлом уязвимых устройств, значительно ускоряя создание и масштабирование ботнетов.

Статистика защиты от “плохих” ботов — CURATOR.ANTIBOT

Поясним, чтобы избежать путаницы, что под “плохими” ботами имеются в виду автоматизированные системы, которые пытаются взаимодействовать с сайтами, притворяясь настоящими пользователями. В отличие от деструктивных DDoS-ботов, “плохие” боты не стремятся нарушить работоспособность сайта. Их цели обычно состоят в сборе данных, накрутке каких-либо показателей, брутфорсе учетных записей и тому подобной нежелательной деятельности.

Резкий рост трафика “плохих” ботов во 2 квартале 2025 года (+31%) в 3 квартале сменился не менее резким спадом (-37%), несмотря на заметный прирост количества защищаемых ресурсов.

Как мы уже отмечали в предыдущем отчете, рост прошлого квартала почти полностью был обусловлен единственной, но крайне масштабной атакой, которая продолжалась больше месяца. После ее окончания в мае объем бот-трафика на защищаемые ресурсы значительно сократился.

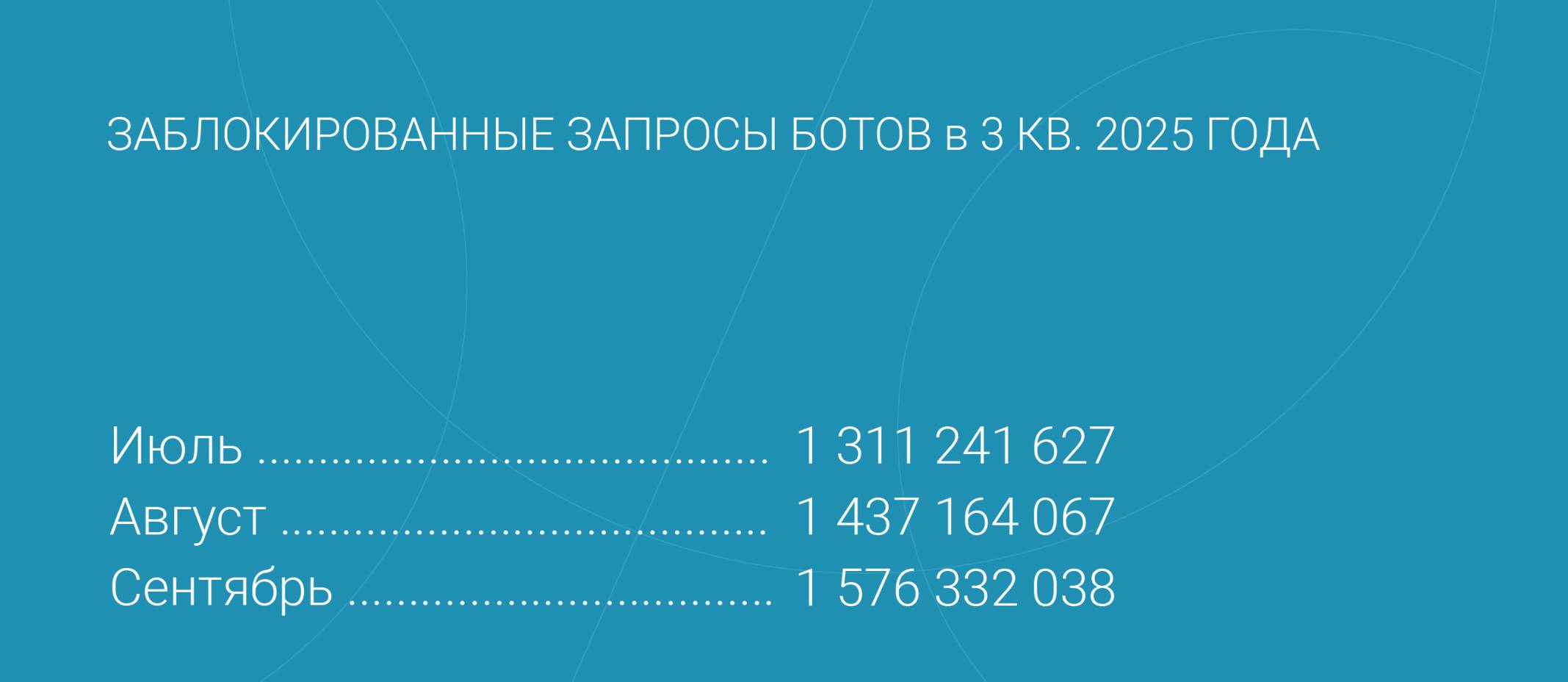

В основном затишье пришлось на летние месяцы, а к сентябрю объем трафика “плохих” ботов снова подрос.

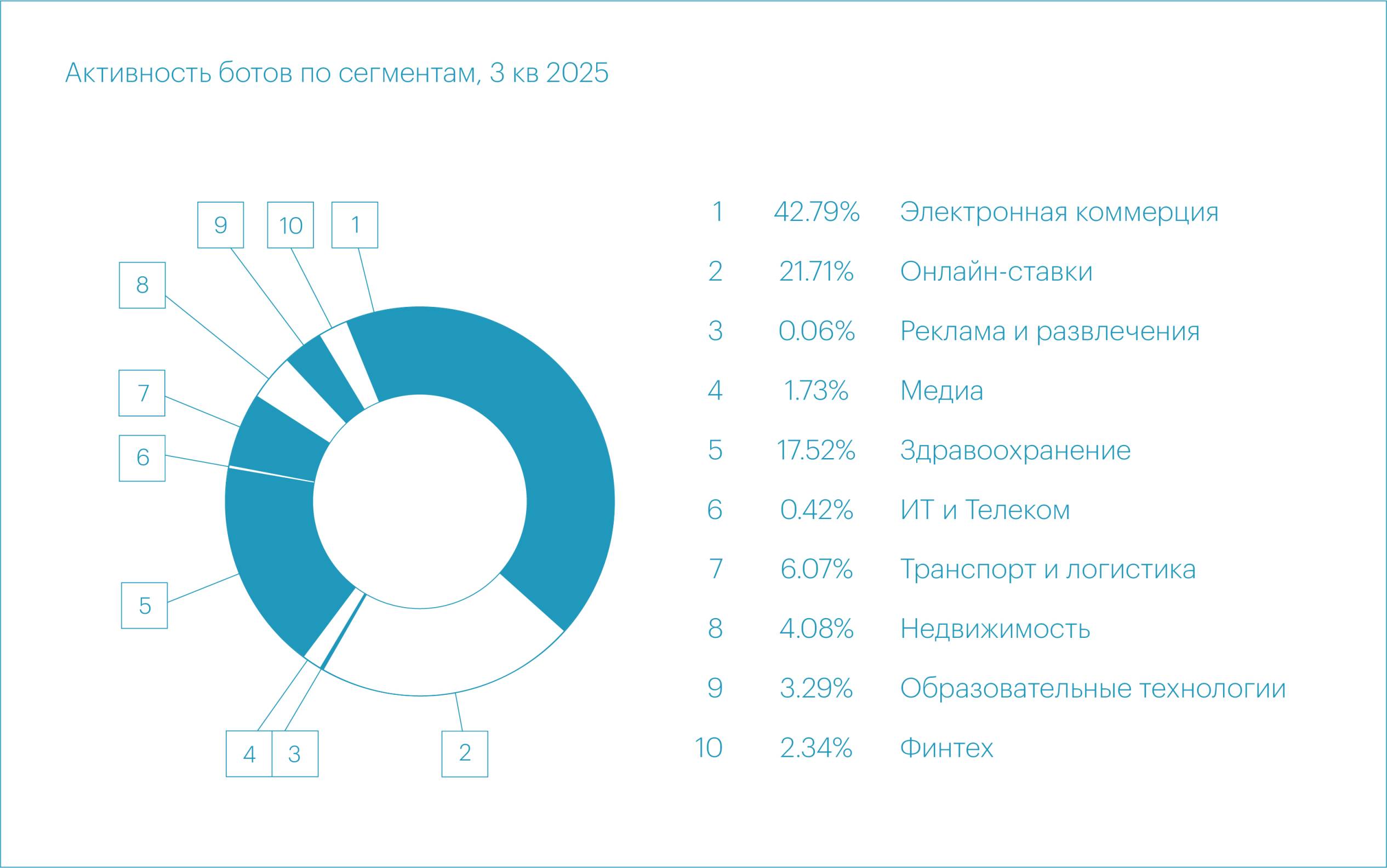

Атаки “плохих” ботов в 3 квартале были преимущественно нацелены на сегменты “Электронная коммерция” (42,79%) и “Онлайн-ставки” (21,71%), которые традиционно лидируют в этом рейтинге. Третье место в этом квартале неожиданно занял сегмент “Здравоохранение” (17,52%) — в основном за счет значительного объема трафика на единственный ресурс.

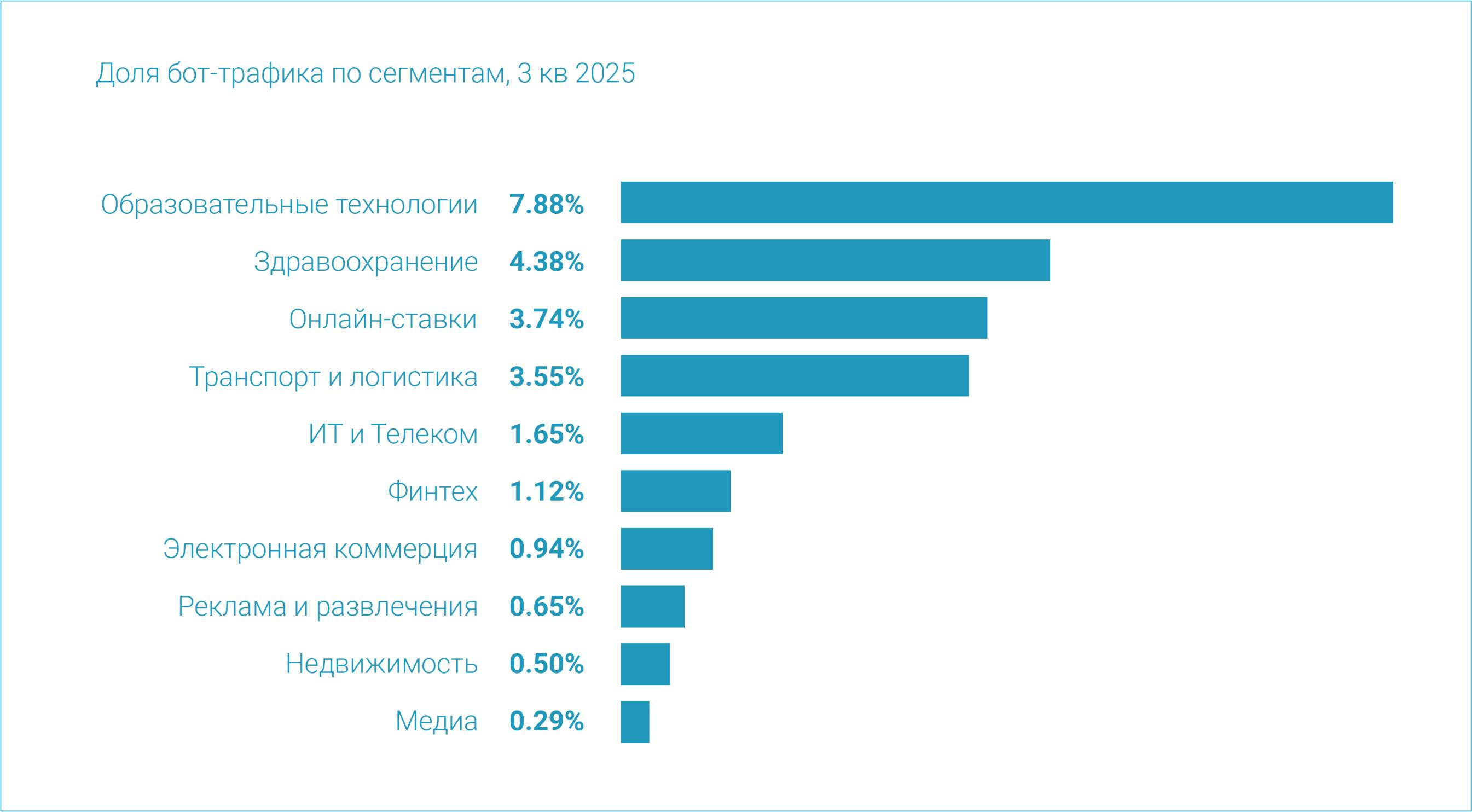

С прошлого квартала мы начали анализировать долю бот-трафика от общего объема трафика на защищаемые нами ресурсы — своего рода “индекс ботовости”. В 3 квартале 2025 года этот показатель заметно снизился по сравнению со 2 кварталом — с 2,34% до 1,36%.

Бот-индекс продолжает варьироваться от индустрии к индустрии. Тройка наиболее подверженных бот-трафику сегментов в 3 квартале выглядела следующим образом: “Образовательные технологии” (7,88%), “Здравоохранение” (4,38%) и “Онлайн-ставки” (3,74%).

При этом надо учитывать, что CURATOR.ANTIBOT позволяет заказчикам самостоятельно настраивать, на каких страницах и на каких доменах будет работать защита. Поэтому в данной статистике может не отражаться значительная часть бот-трафика.

Также начиная с прошлого квартала мы усовершенствовали нашу категоризацию ботов, теперь мы выделяем четыре категории вместо трех:

- Простые боты — скрипты, использующие cURL, Python и другие языки, но не использующие браузеры.

- Боты-кукловоды — роботы, имитирующие окружение обычного пользователя, но с внешней автоматизацией.

- Умные боты — боты, которые знают о проверках и пытаются их обходить.

- API-боты — скрипты, игнорирующие нормальное пользовательское взаимодействие с ресурсом и нацеленные в основном на API.

Таким образом, ранее используемая нами категория “браузерные боты” была разделена на два отдельных типа — “боты-кукловоды” и “умные боты”.

В 3 квартале 2025 года по сравнению со 2 кварталом немного снизилась доля простых ботов (59,18% → 58,15%) и API-ботов (38,01% → 36,91%). При этом заметно — почти вдвое — выросла доля ботов-кукловодов (2,58% → 4,49%) и умных ботов (0,23% → 0,44%).

Наиболее заметные атаки “плохих” ботов

Самая продолжительная бот-атака 3 квартала произошла 4 сентября и была направлена на организацию из сегмента “Электронная коммерция”. Данная атака длилась 14 часов и 33 минуты и за это время CURATOR.ANTIBOT в сумме заблокировал 9 276 340 запросов ботов.

На первый взгляд, это довольно скромная длительность. Однако следует уточнить, что это лишь один из эпизодов. В целом же атаки “плохих” ботов на данную организацию мы блокируем постоянно — с момента подключения защиты. Например, за последние полгода активность ботов на ресурсах этой организации выглядела следующим образом:

Самая интенсивная атака 3 квартала была нацелена на другую организацию из сегмента “Электронная коммерция”. В пике скорость атаки достигала 210 725 вредоносных запросов в секунду, что почти в два раза меньше рекорда прошлого квартала (441 147 запросов).

В ходе данного инцидента атакующие сначала пытались вывести ресурс из строя с помощью TCP flood, достигавшего 2,63 Гбит/с. Вероятно, обнаружив неэффективность L3-L4 DDoS, они переключились на мусорные запросы на уровне приложений, но это также не помогло им добиться цели.

Инциденты BGP

Число уникальных автономных систем (АС), которые были ответственны за утечки маршрутов, в 3 квартале 2025 года оставалось примерно на том же уровне, что и в нескольких предыдущих кварталах. При этом число уникальных АС, совершавших BGP-перехваты, было несколько меньше, чем в предыдущие периоды. В основном это снижение активности пришлось на июль, а в августе и сентябре результаты вернулись к типичным значениям.

Глобальные инциденты BGP

Напоминание: для выделения глобальных BGP-инцидентов команда CURATOR.BGP использует ряд пороговых значений. Эти условия включают количество затронутых префиксов и автономных систем, а также степень распространения аномалии по таблицам маршрутизации.После резкого всплеска количества глобальных инцидентов BGP, о котором мы рассказывали по результатам 2 квартала этого года, 3 квартал был значительно более спокойным. Всего за этот период мы зафиксировали 5 глобальных инцидентов — 4 утечки маршрутов и единственный BGP-перехват.

Для сравнения: в предыдущем квартале мы обнаружили 14 глобальных инцидентов, 10 утечек маршрутов и 4 BGP-перехвата.

Детальные выводы

- Среди векторов DDoS-атак в 3 квартале 2025 года преобладали HTTP (73,9% от общего числа атак), UDP flood (12,3%) и IP flood (7,9%).

- Полностью потерял популярность у атакующих ICMP flood — за весь 3 квартал мы не зафиксировали ни одной атаки.

- Доля мультивекторных атак в 3 квартале составила 7,5%. Примерно в половине мультивекторных атак (3,8%) L3-L4 DDoS сочетался с L7 DDoS.

- Чаще всего в 3 квартале DDoS-атаки были направлены на сегменты “Финтех” (26,1%), “Электронная коммерция” (22,0%), “Медиа” (15,8%), а также “ИТ и Телеком” (14,5%).

- Среди микросегментов DDoS-атаки в 3 квартале были преимущественно нацелены на “Медиа, ТВ, радио и блогеры” (14,1%), “Платежные системы” (13,9%), “Рестораны и доставка еды” (13,0%), “Онлайн-образование” (7,2%) и “Хостинговые платформы” (6,6%).

- Наиболее интенсивная L3-L4 DDoS-атака 3 квартала была направлена на организацию из микросегмента “Онлайн-ритейл” и в пике достигала 1,15 Тбит/с — немного больше рекорда 2024 года (1,14 Тбит/с).

- Эта же атака стала наиболее интенсивной и с точки зрения скорости передачи пакетов — 174,7 Mpps.

- Три самых продолжительных DDoS-атаки 3 квартала имели длительность 225,9 ч, 119,2 ч и 17,7 ч. Для сравнения: в 2024 году рекордная атака длилась почти 19 дней (463,9 ч).

- Самый крупный DDoS-ботнет, который мы зафиксировали в 3 квартале, состоял из 5,76 миллиона устройств (самый большой ботнет 2024 года — около 227 тысяч). Преимущественно в него входили устройства из Бразилии (24,5%), Вьетнама (11,5%), США (11,2%), Индии (7,1%) и Аргентины (2,8%).

- В 3 квартале 2025 года на первое место среди основных источников L7 DDoS-атак вышла Бразилия (19%), доля которой значительно выросла за последний год. Таким образом, Россия (18,4%) и США (10,3%) сместились на второе и третье места соответственно.

- Рост масштабов DDoS-ботнетов и увеличение доли развивающихся стран среди источников L7 DDoS, по нашему мнению, обусловлены сочетанием двух факторов. С одной стороны, это быстрый рост количества подключенных к интернету устройств с низким уровнем защиты. С другой — активное применение атакующими инструментов на основе ИИ для автоматизации поиска и взлома таких устройств.

- Активность “плохих” ботов в 3 квартале 2025 года была значительно ниже (-37%), чем в предыдущем квартале, несмотря на рост количества защищаемых ресурсов.

- Наибольшее число атак “плохих” ботов в 3 квартале 2025 года было направлено на сегменты “Электронная коммерция” (42,79%), “Онлайн-ставки” (21,71%) и “Здравоохранение” (17,52%).

- В среднем доля бот-трафика от всего трафика на защищаемые нами ресурсы в 3 квартале 2025 года составила 1,36%. При этом в ряде сегментов она была существенно выше среднего: по этому показателю лидировали “Образовательные технологии” (7,88%), “Здравоохранение” (4,38%) и “Онлайн-ставки” (3,74%).

- Количество уникальных АС, ответственных за утечки маршрутов, в 3 квартале 2025 года оставалось примерно на том же уровне, что и в нескольких предыдущих кварталах. Число АС, осуществлявших BGP-перехваты, в 3 квартале было заметно ниже обычного — в основном за счет снижения активности в июле.

- Количество глобальных инцидентов BGP в 3 квартале 2025 года значительно снизилось по сравнению с предыдущим отчетным периодом. Всего мы зафиксировали 5 глобальных инцидентов — 4 утечки маршрутов и 1 BGP-перехват.

Ознакомьтесь со всеми функциями

в 7-дневной пробной версии

Наши специалисты готовы оказать вам поддержку

Подпишитесь на ежемесячный обзор самых популярных новостей Интернета от CURATOR!

Будьте в курсе наших новостей и продуктов!

Подпишитесь на ежемесячный обзор самых популярных идей Интернета от CURATOR!

Отправляя свой адрес электронной почты, вы соглашаетесь с политикой конфиденциальности

Отправляя свои данные, вы соглашаетесь с политикой конфиденциальности

Если документ не загружается, нажмите кнопку «Загрузить». Помогите нам лучше понять рынок и подготовить лучшую аналитику, пройдите опрос.

Поделитесь своим опытом и ожиданиями в отношении защиты от DDoS-атак. Ваши ответы помогут нам предложить решения, соответствующие вашим потребностям в области кибербезопасности

Расскажите нам о инфраструктуре вашей компании и критически важных системах. Это поможет нам понять масштаб необходимой защиты

Помогите нам понять, как в вашей компании принимаются решения. Эта информация позволит предложить наиболее актуальные решения

Расскажите, что влияет на ваш выбор в вопросах защиты от DDoS-атак. Ваше мнение поможет нам сосредоточиться на самом важном для вас

Ваше участие поможет нам улучшить аналитику рынка.