DDoS-атаки, боты и BGP-инциденты в 3 квартале 2024 года: статистика и тренды

Ключевые факты и выводы

- В третьем квартале 2024 года нами не было зафиксировано появления принципиально новых направлений DDoS-атак. Злоумышленники по-прежнему применяют хорошо известные нам методы, которые эффективно нейтрализуются нашими защитными решениями.

- Количество DDoS-атак заметно выросло по сравнению со вторым кварталом, это относится как к атакам на сетевом и транспортном уровнях (+80%), так и на уровне приложений (+70%). Данный рост можно связать с сезонностью: после летнего спада основной пик активности, как правило, приходится на осень и зиму. Злоумышленники начинают подготовку к нему, прощупывая почву перед проведением более серьезных атак.

- Доля L3-L4 DDoS-атак на микросегмент Онлайн-букмекеры в третьем квартале 2024 года несколько снизилась по сравнению со вторым кварталом, но оставалась достаточно высокой: более 9% от всех атак за период. Мы связываем это с Чемпионатом Европы по футболу, финальная часть которого пришлась на начало июля, а также с Летними Олимпийскими играми, которые проходили в июле-августе.

- Как и в прошлом квартале, на сегмент Онлайн-букмекеры также пришлись рекорды квартала по интенсивности L3-L4 DDoS-атак (446,57 Gbps, 152,05 Mpps). Также на этот сегмент была направлена вторая по продолжительности атака — она длилась около 2 часов.

- Почти половина всех L7 DDoS-атак в третьем квартале 2024 года пришлась на сегмент Финтех. В частности, почти треть от всех атак за период была направлена на микросегмент Банки.

- Бот-активность в третьем квартале оставалась примерно на том же уровне, что и в предыдущих двух кварталах. Однако, в отличие от Q2, в этом отчетном периоде были зафиксированы более интенсивные атаки: +10% по суммарному количеству заблокированных запросов за одну атаку и +400% к пиковому rps.

- Общее количество инцидентов BGP практически не изменилось по сравнению с прошлым кварталом. Однако количество глобальных инцидентов BGP практически удвоилось. Также мы зафиксировали случай успешного предотвращения глобальной утечки маршрутов между IX, благодаря использованию разработанного экспертами Qrator Labs стандарта RFC 9234.

DDoS-атаки на сетевом и транспортном уровне (L3-L4)

Напоминаем, что с первого квартала 2024 года мы изменили методологию сбора данных, чтобы учитывать увеличение пропускной способности каналов и объема атак. Теперь мы исключаем все инциденты с интенсивностью менее 1 Gbps, считая их “белым шумом”, что позволяет сосредоточиться на действительно значимых событиях.

Количество атак на сетевом и транспортном уровнях (L3-L4) в третьем квартале 2024 года заметно выросло (+80% по сравнению с Q2). Вероятно, это связано с сезонностью: злоумышленники начинают “разведку боем — то есть активную подготовку к сезону распродаж, на который обычно приходится пик вредоносной активности.

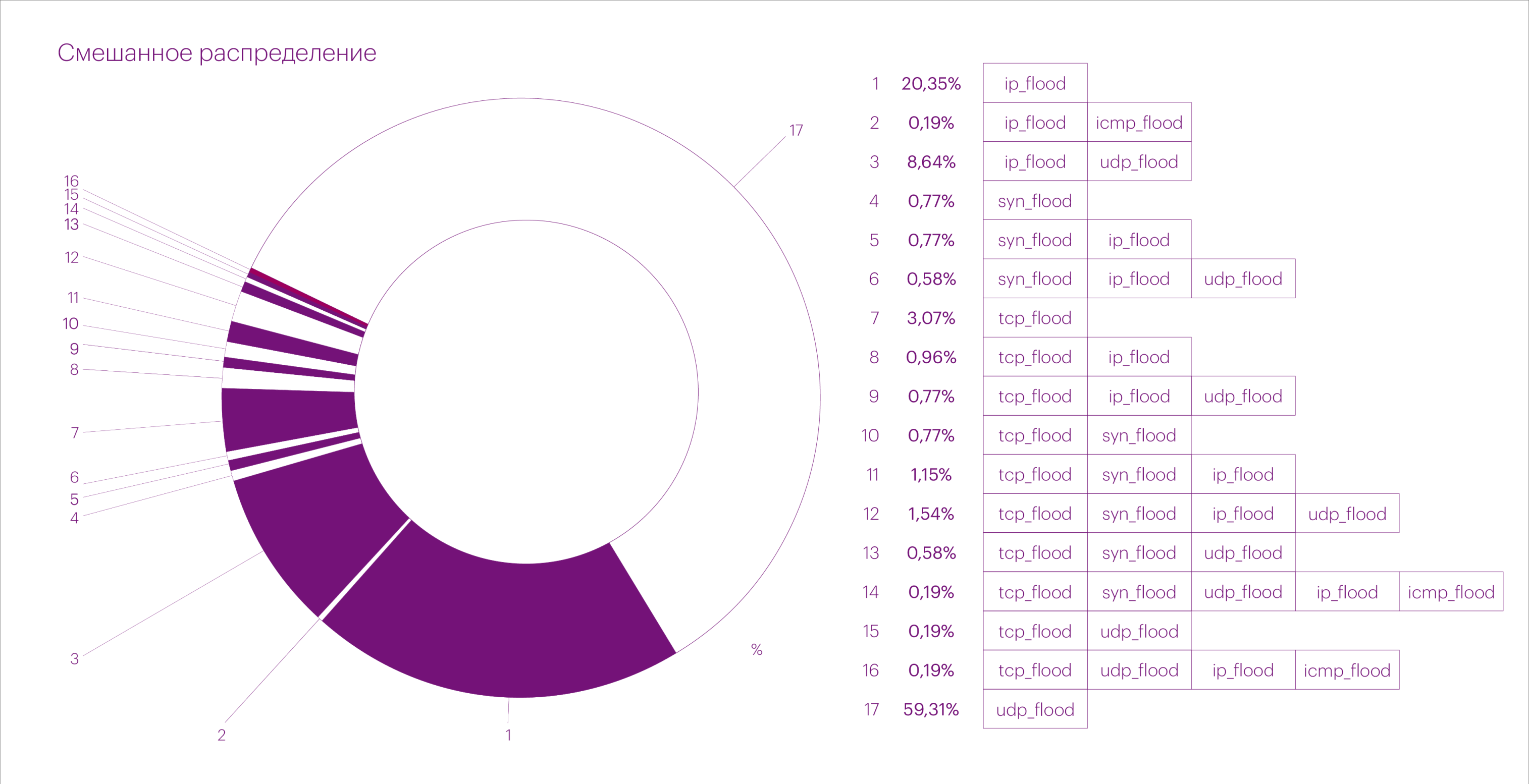

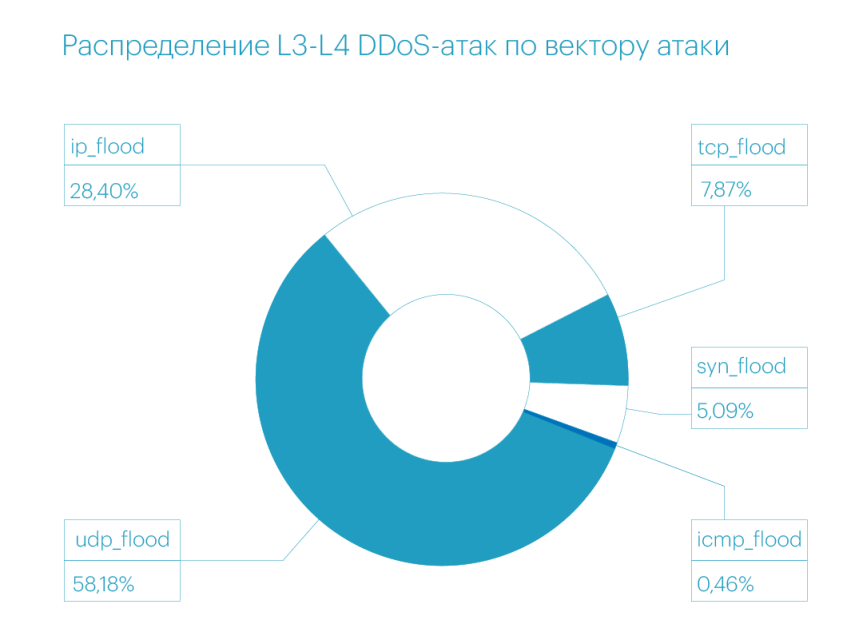

В третьем квартале распределение атак по вектору значительно изменилось по сравнению со вторым кварталом. Лидировали одновекторные UDP flood атаки, на которые пришлось более половины всех L3-L4 атак — 59,3%. Второе место занял IP fragmentation flood с долей 20,35%. Замыкают тройку лидеров мультивекторные атаки UDP+IP fragmented flood, их в третьем квартале было 8,64% от общего количества атак.

На четвертом месте расположились атаки TCP flood (лидер прошлого квартала) с долей всего лишь 3,07%. Наконец, пятое место заняли мультивекторные атаки TCP+SYN+IP+UDP flood, на которые пришлось 1,54% атак.

Суммарно мультивекторные атаки в третьем квартале имели долю 16,51% от всех L3-L4 атак. Здесь мы фиксируем небольшое снижение по сравнению с первым и вторым кварталами этого года. Тем не менее, таких атак все еще больше, чем в 2023 году.

Очевидно, что организаторы DDoS-атак оценили эффективность мультивекторных атак, особенно на незащищенные или плохо защищенные инфраструктуры, и продолжают пользоваться их преимуществами.

Без учета смешанных векторов, распределение по “чистым” векторам в третьем квартале 2024 года было следующим:

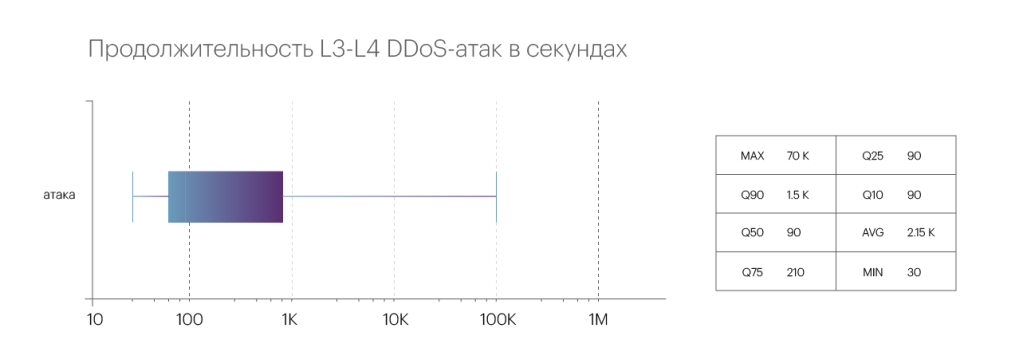

Продолжительность L3-L4 атак

По части длительности атак третий квартал 2023 года не поставил каких-либо рекордов, особенно если сравнивать с показателями первого квартала. Средняя продолжительность атак снизилась до 35,8 минут. Без учета пиковых показателей (по 90-му перцентилю) длительность атак составила 25 минут — заметно больше, чем в предыдущем отчетном периоде (около 15 минут), но все еще не слишком много.

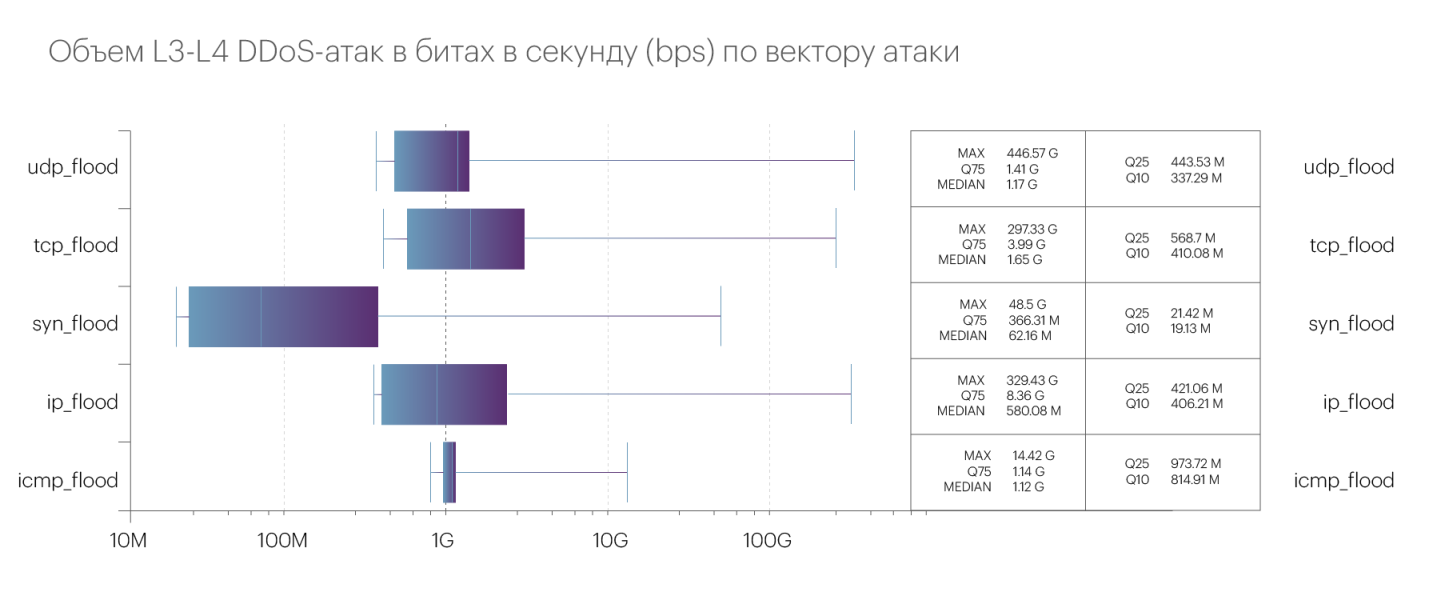

Интенсивность L3-L4 атак

Интенсивность атак в третьем квартале 2024 года несколько выросла по сравнению с предыдущим кварталом. Наиболее мощная атака была снова зафиксирована в микросегменте Онлайн-букмекеры — это был UDP flood с битрейтом 446,57 Gbps и скоростью передачи пакетов 152,05 Mpps. Повышенную активность в этом сегменте мы связываем с крупными спортивными мероприятиями, которые пришлись на прошедшее лето — Чемпионатом Европы по футболу и Летними Олимпийскими играми.

Полная статистика максимального битрейта атак по различным векторам выглядит следующим образом:

- UDP flood: 446,57 Gbps

- IP fragmented flood: 329,43 Gbps

- TCP flood: 297,33 Gbps

- SYN flood: 48,5 Gbps

- ICMP flood: 14,42 Gbps

Впрочем, до рекордов прошлых лет пока далеко. Напомним, что в 2022 и 2023 годах для третьих кварталов обычно были характерны значительно более высокие максимальные интенсивности L3-L4 атак.

- 2021 Q3: пиковый объем 367,33 Gbps — UDP flood

- 2022 Q3: пиковый объем 903,67 Gbps — UDP flood

- 2023 Q3: пиковый объем 675,22 Gbps — UDP flood

- 2024 Q3: пиковый объем 446,57 Gbps — UDP flood

Максимальная интенсивность атак по скорости передачи пакетов после затишья второго квартала в третьем квартале заметно выросла:

- UDP flood: 152,05 Mpps

- IP fragmented flood: 150,92 Mpps

- TCP flood: 125,87 Mpps

- SYN flood: 60,35 Mpps

- ICMP flood: 3,79 Mpps

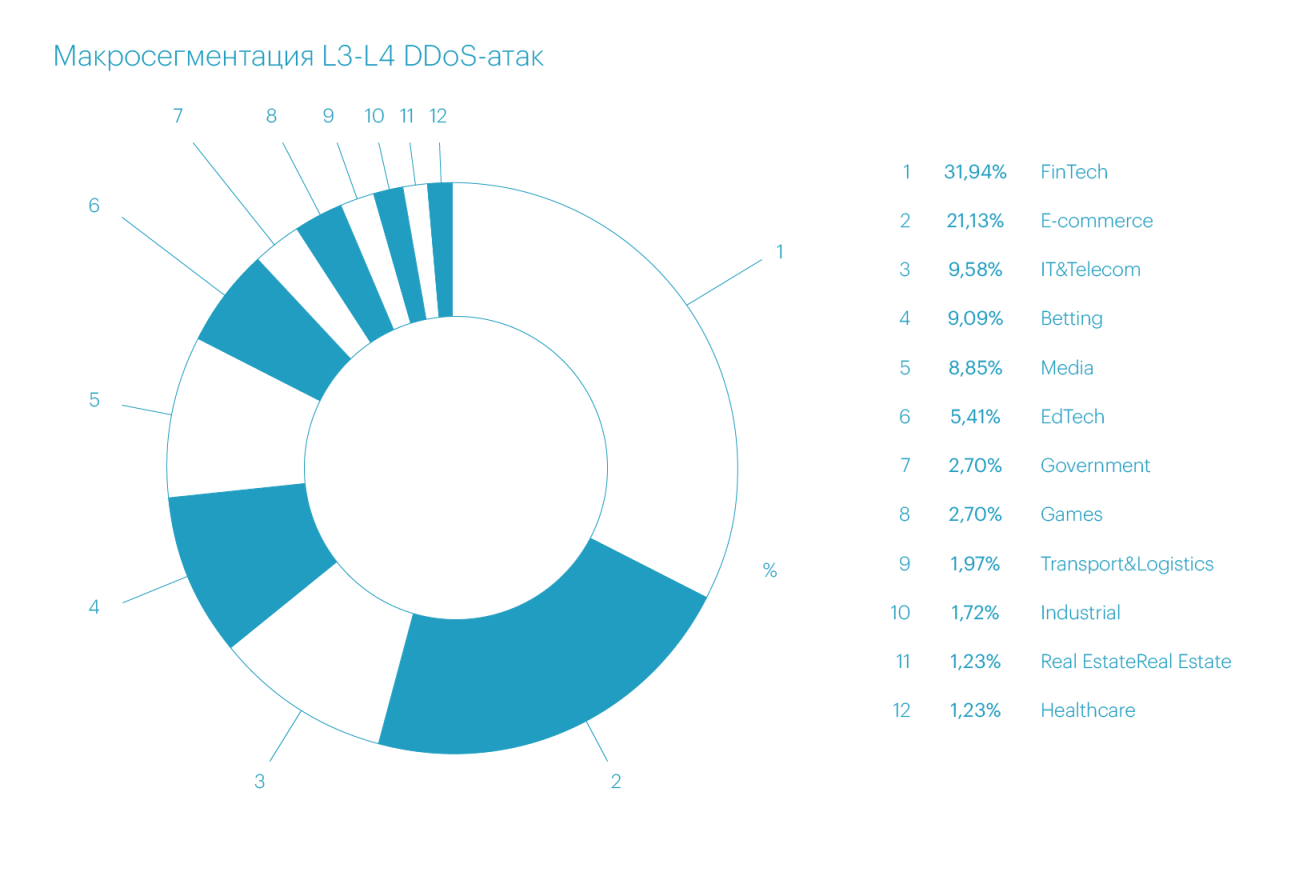

Распределение L3-L4 атак по индустриям

В третьем квартале 2024 года, как и в предыдущем отчетном периоде, преобладали атаки на макросегменты Финтех (31,94%), Электронная коммерция (21,13%), а также ИТ и Телеком (9,58%).

В тройке наиболее атакуемых микросегментов состав участников также не изменился, но произошли перестановки: на первое место вырвался сегмент Банки (20,15%), второе место занял Онлайн-ритейл (16,71%), а лидировавший в прошлом квартале сегмент Онлайн-букмекеры (9,09%) в этот раз разместился на третьем месте.

Распределение L3-L4 атак в сегментах по продолжительности

Наиболее продолжительная L3-L4 атака этого квартала была нацелена на макросегмент Финтех, микросегмент Банки (19,45 часа) — это был UDP flood с пиковым битрейтом около 316 Gbps. На втором месте атака на микросегмент Онлайн-букмекеры (1,96 ч). Замыкает тройку лидеров по длительности атака на микросегмент Агентства путешествий (1,67 ч).

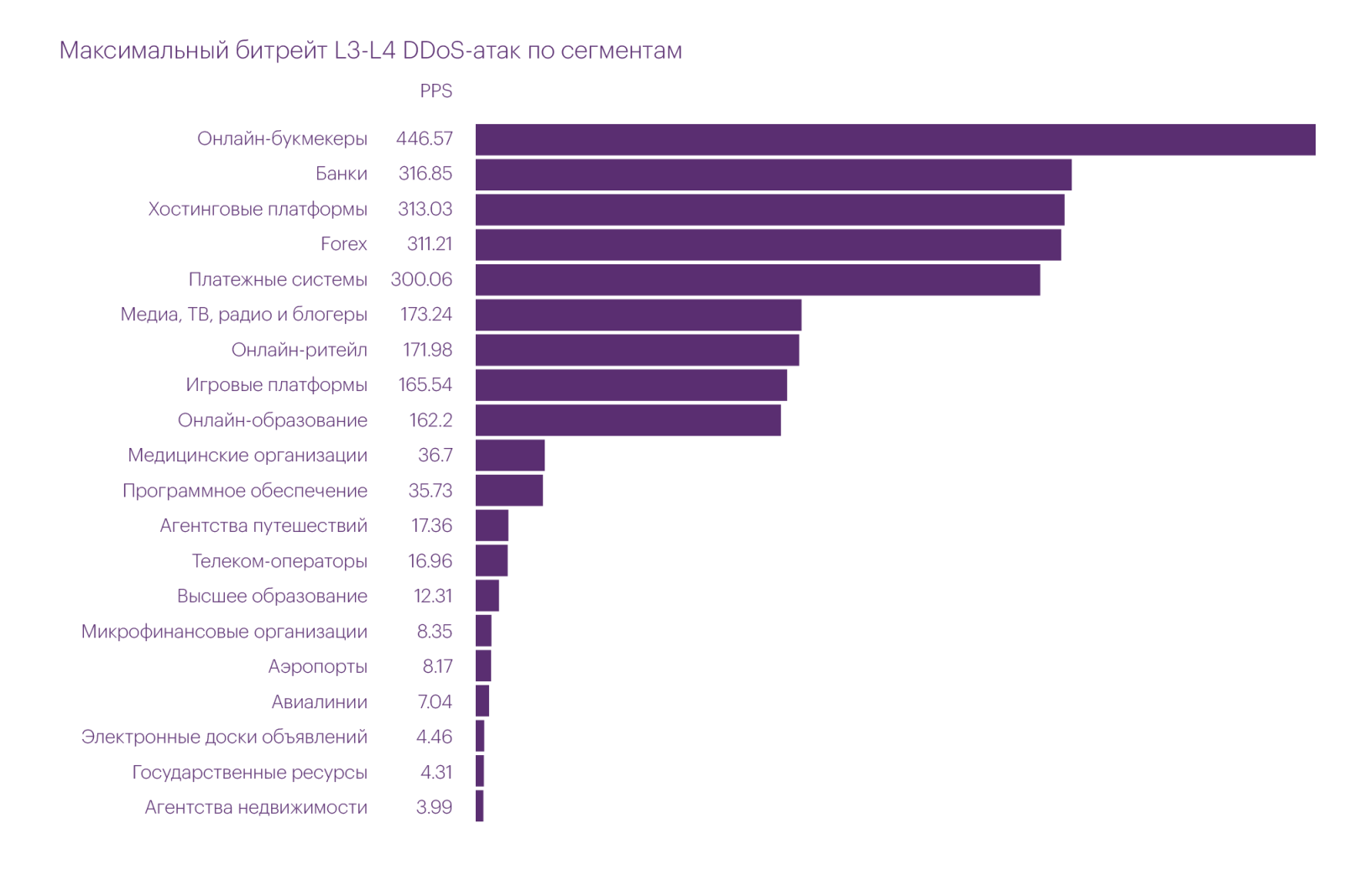

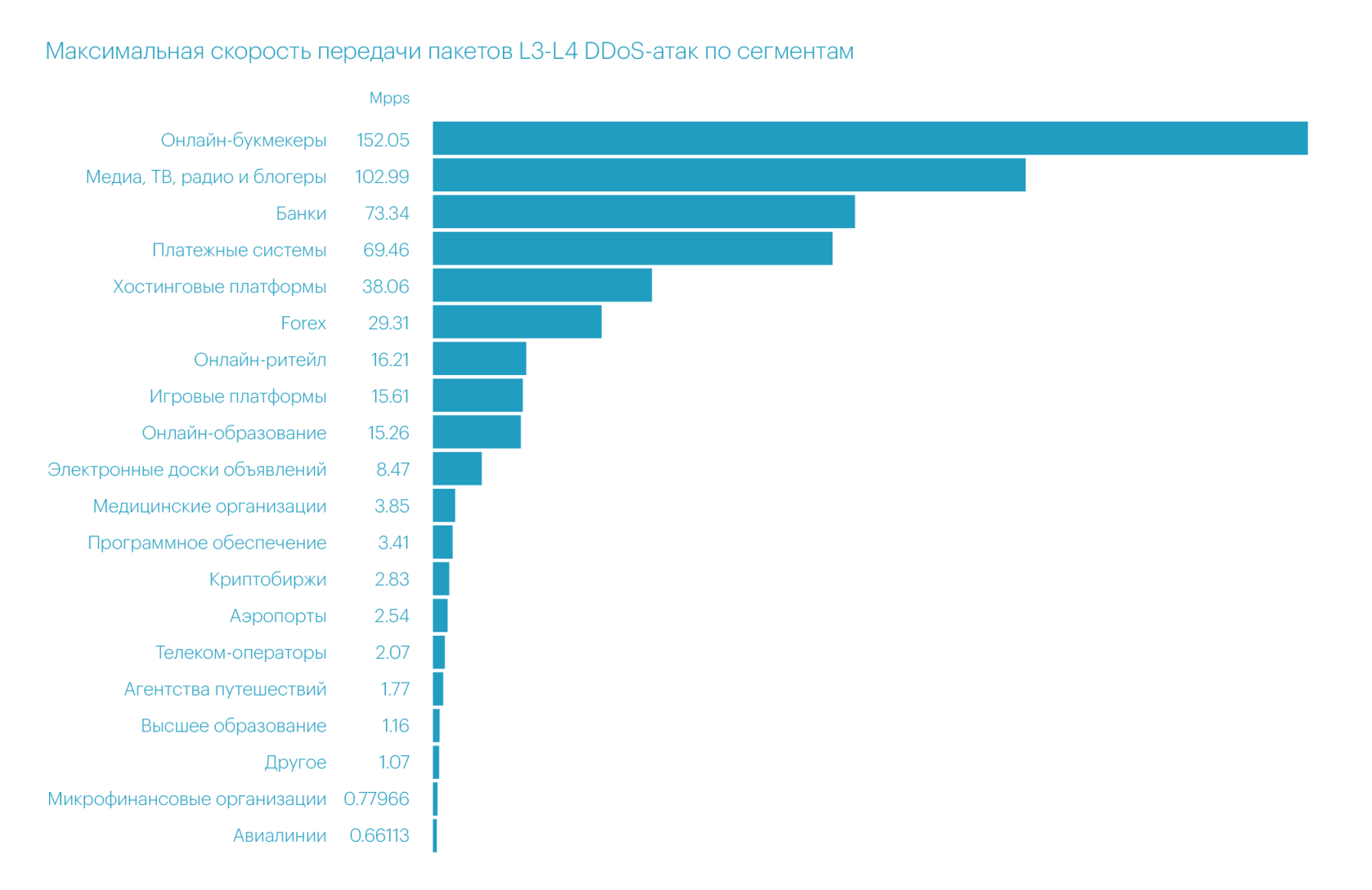

Распределение L3-L4 атак в сегментах по интенсивности

Максимально интенсивные L3-L4 атаки в третьем квартале квартале 2024 года мы наблюдали в микросегментах Онлайн-букмекеры (446,57 Gbps), Банки (316,85 Gbps), Хостинговые платформы (313,03 Gbps), Forex (311,21 Gbps) и Платежные системы (300,06 Gbps). Как и в прошлом квартале, мы зафиксировали достаточно много атак с битрейтом выше 100 Gbps. Помимо трех перечисленной выше пятерки, такие атаки были также нацелены на микросегменты Медиа, Онлайн-ритейл, Игровые платформы и Онлайн-образование.

Пятерка микросегментов, на которые были направлены наиболее интенсивные атаки по скорости передачи пакетов выглядит похоже по составу, но порядок несколько иной. На первом месте с хорошим отрывом микросегмент Онлайн-букмекеры (152,05 Mpps). А вот на втором расположился микросегмент Медиа, ТВ, радио и блогеры (102,99 Mpps). Далее следуют Банки (73,34 Mpps), Платежные системы (69,46 Mpps) и Хостинговые платформы (38,06 Mpps).

Самый большой ботнет

Наиболее крупный ботнет третьего квартала был обнаружен во время атаки 18 августа на организацию из сегмента Электронная коммерция, микросегмент Услуги. Входившие в этот ботнет устройства были обнаружены в США, Великобритании, Гонконге, Германии, Сейшельских Островах и Бразилии.

Данный ботнет состоял из 86 000 ботов, что делает его самым крупным из замеченных нами за этот год. Напомним, что рекордный ботнет Q1 состоял из 51400 ботов, а Q2 — из 60 500.

DDoS-атаки на уровне приложений (L7)

Количество атак на уровне приложений, как и число L3-L4 атак, заметно выросло по сравнению с прошлым кварталом (+70%). Как уже было сказано выше, мы связываем это с сезонностью — атакующие постепенно наращивают свою активность, пик которой традиционно приходится на сезон распродаж ближе к концу года.

В тройке наиболее распространенных классов атак изменений не наблюдается уже пятый квартал подряд. Самая большая доля приходится на атаки класса Request Rate Patterns (33,23%), которые характеризуются частотой запросов, отличающейся от ожидаемого поведения легитимного пользователя. На втором месте класс Rotating Client Secondary Attributes (26,84%) — атаки с необычным набором заголовков в запросе. На третьем месте мультиклассовые атаки Multiple Matching Criteria (13,67%).

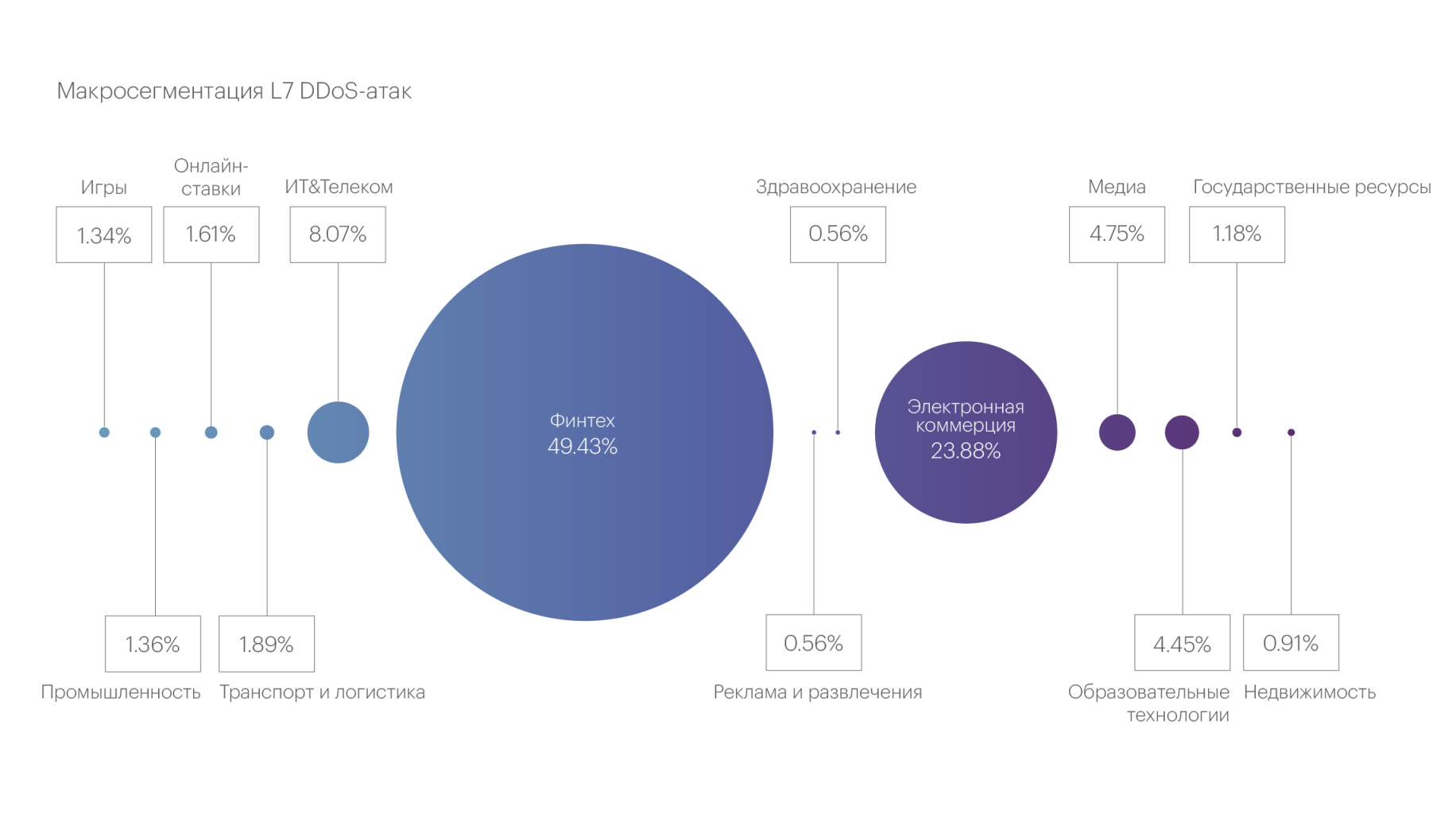

Распределение L7 атак по индустриям

В третьем квартале целями L7 атак чаще всего становился макросегмент Финтех. После пяти кварталов стабильного роста, его доля в этом отчетном периоде немного снизилась — с 56,8% до 49,43%. Тем не менее, этот сегмент все еще отвечает почти за половину всех атак на уровне приложений.

Второе место по количеству L7 атак, как и ранее, занимает макросегмент Электронная коммерция, доля которого, наоборот, существенно выросла по сравнению с прошлым кварталом, с 13,84% до 23,88%.

Что касается третьего места, то его по-прежнему занимает макросегмент ИТ и Телеком, доля которого на удивление стабильна: если во втором квартале атак на этот сегмент было 7,79%, то в третьем — 8,07%.

В пятерке микросегментов, которые чаще всего становились жертвами атак на уровне приложений в третьем квартале, первые две строчки не изменились. С большим отрывом лидирует микросегмент Банки (31,72%), на втором месте Онлайн-ритейл (9,34%). За ними следуют Общественное питание (7,03%), Электронные доски объявлений (6,45%) и Онлайн-страхование (5,59%).

Продолжительность и интенсивность L7 атак по индустриям

В третьем квартале мы наблюдали контрастную картину по сравнению со вторым: количество атак на уровне приложений заметно выросло, однако их интенсивность и продолжительность были несколько меньше, чем в предыдущем отчетном периоде.

В частности, в Q2 были зафиксированы целых две атаки длительностью более двух суток. Однако в Q3 наиболее продолжительная атака едва превысила сутки (27,18 ч). Второе и третье место заняли атаки длительностью 18,6 ч и 16,15 ч.

С интенсивностью атак похожая картина: ни одна из L7 атак в третьем квартале не смогла превысить отметку в миллион rps. Наиболее мощная атака (0,95 миллионов rps в пике) была нацелена на микросегмент Электронные доски объявлений, продолжалась она всего минуту.

Еще две мощные атаки были зафиксированы в микросегменте Онлайн-букмекеры. Первая в пике достигала 0,49 миллионов rps и продолжалась 2,5 минуты. Пиковая интенсивность второй составила 0,43 миллиона rps при той же длительности.

Всего же в третьем квартале мы наблюдали семь атак с пиковой интенсивностью более 200 тысяч rps, тогда как кварталом ранее таких атак было зафиксировано одиннадцать.

Максимальное количество устройств, задействованных в одной L7 DDoS-атаке, в третьем квартале составило 407 985 — это была атака на микросегмент Телеком-операторы.

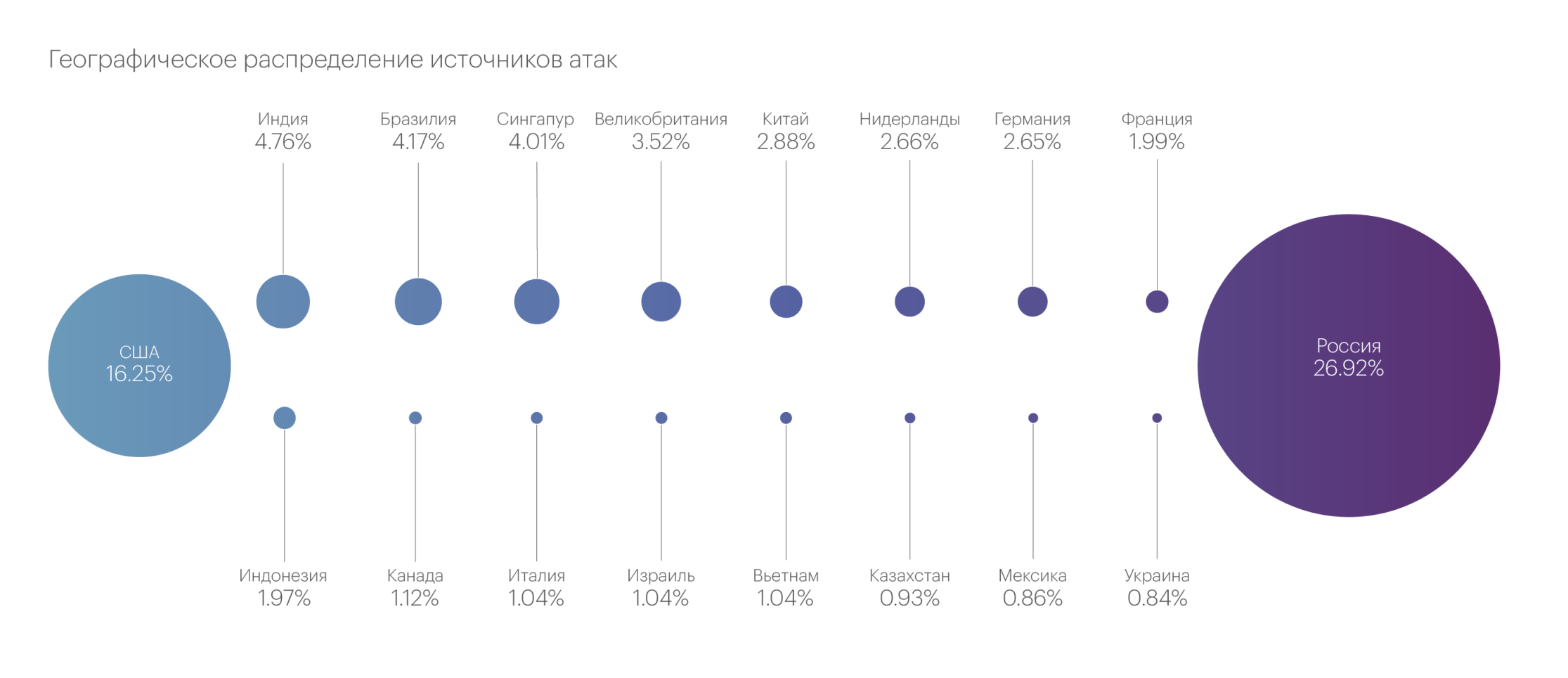

Географическое распределение источников DDoS-атак

В списке стран, которые являются основными источниками вредоносного трафика первые две строчки уже много кварталов подряд остаются без изменений. На первом месте по-прежнему Россия с 26,92% от всех заблокированных IP-адресов. Второе место за США (16,25%). Как мы уже отмечали в отчете за прошлый квартал, доля Китая, который обычно занимал третью строчку, резко снизилась и с тех пор остается невысокой (2,88%).

Нового стабильного претендента на третье место мы пока не наблюдаем: если квартале ранее “бронзу” взяла Бразилия, то в третьем квартале ее сменила Индия с результатом 4,76%.

Остальная часть топ-10 источников вредоносного трафика выглядит следующим образом: Бразилия (4,17%), Сингапур (4,01%), Великобритания (3,52%), Китай (2,88%), Нидерланды (2,66%), Германия (2,65%) и Франция (1,99%). Суммарно эти 10 стран отвечают более чем за две трети (69,81%) всех заблокированных IP-адресов.

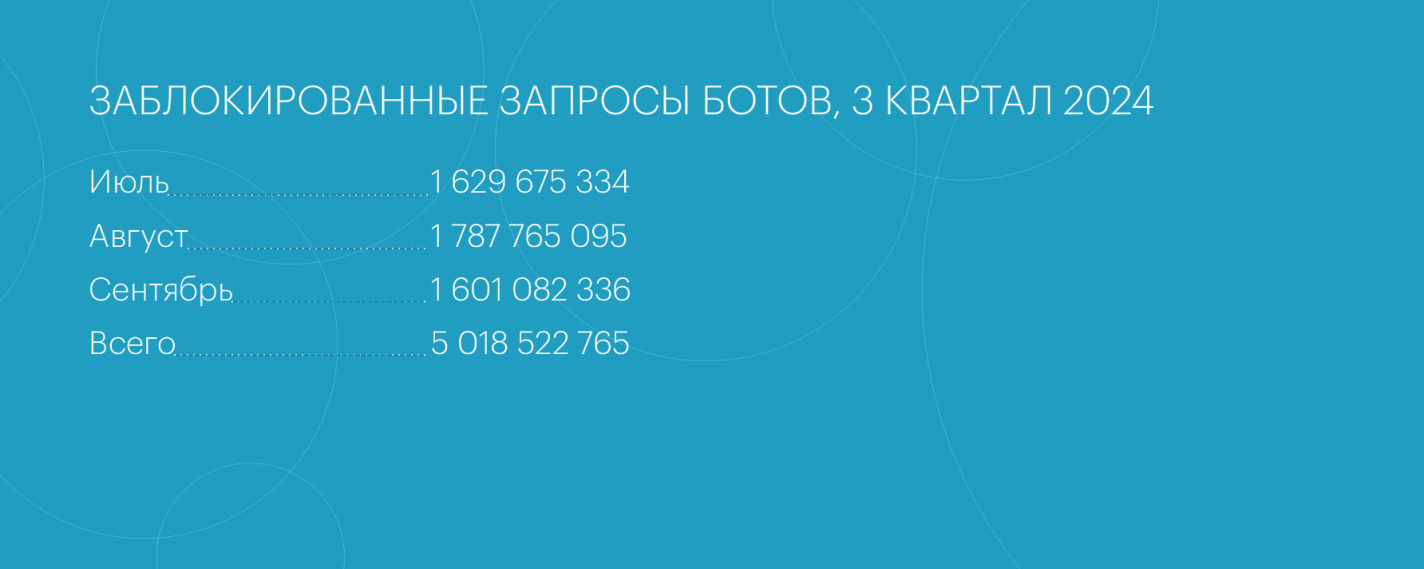

Статистика защиты от ботов

В третьем квартале 2024 количество атак ботов оставалось примерно на том же уровне, что и в предыдущие два квартала. Количество заблокированных запросов ботов составило 5 018 522 765 — это примерно на 5,5% ниже, чем в Q2 и практически совпадает с количеством запросов, заблокированных в Q1.

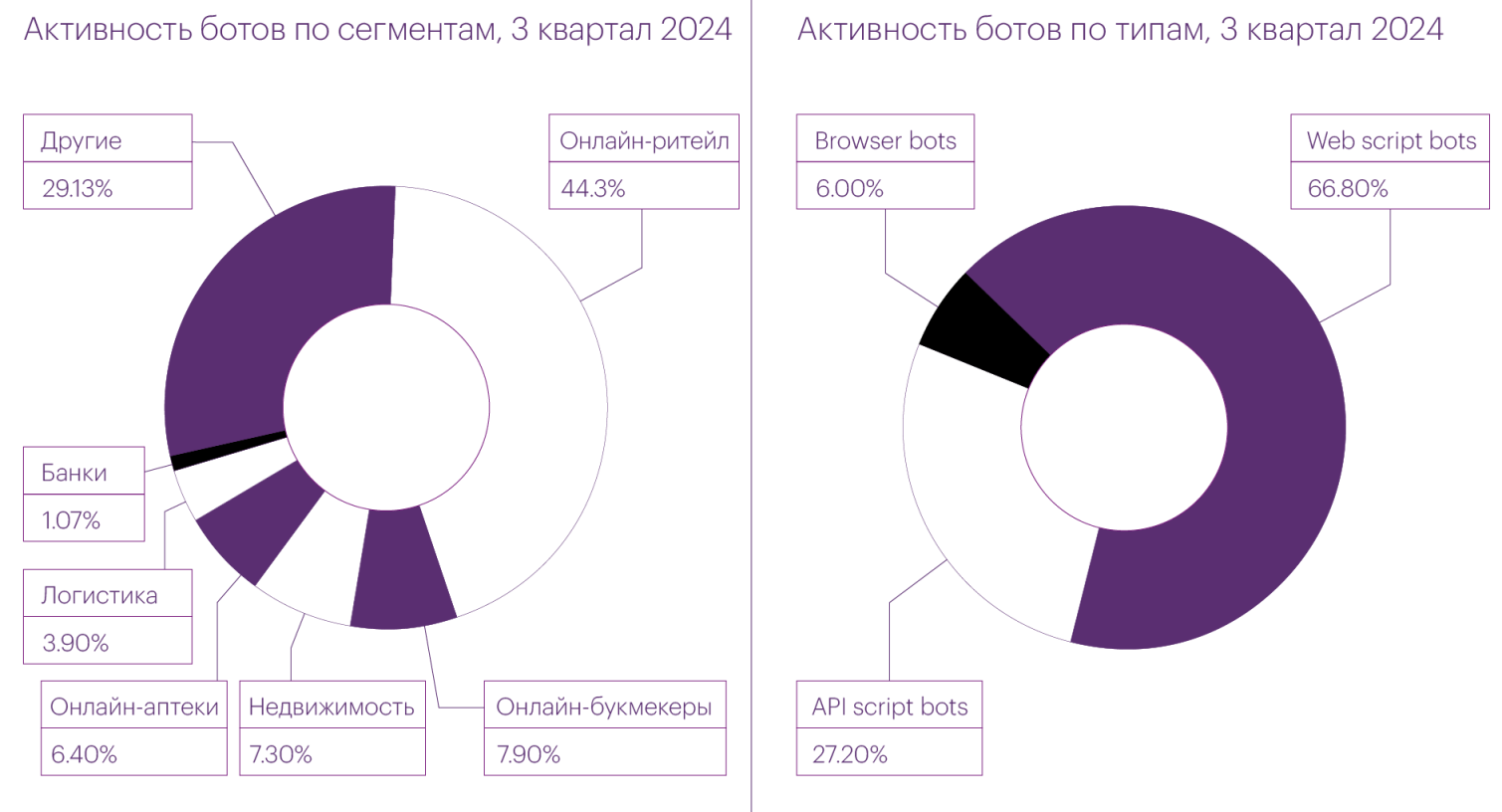

Наибольшее число атак ботов в третьем квартале, как и кварталом ранее, пришлось на сегменты Онлайн-ритейл (44,3% всей бот-активности), Онлайн-букмекеры (7,9%), Недвижимость (7,3%) и Онлайн-аптеки (6,4%). Также в этот раз в список “горячих” сегментов вошли Логистика (3,9%) и Банки (1,07%). В совокупности эти шесть категорий отвечают примерно за 70% зафиксированных нами атак ботов.

Наиболее масштабную бот-атаку в третьем квартале мы наблюдали 8 августа, она была нацелена на сегмент Онлайн-ритейл. Во время этой атаки были заблокированы 22 165 509 бот-запроса — примерно на 10% больше максимального значения, которое мы зафиксировали в прошлом квартале.

Буквально через пять дней после этого, 13 августа, произошла самая быстрая бот-атака третьего квартала. В ходе этой атаки, направленной на сегмент Общественное питание, скорость достигала 77 000 запросов в секунду. Это на 400% больше, чем максимум предыдущего отчетного периода.

Что касается распределения ботов по типам, то здесь сохраняется примерно та же картина, что и во втором квартале. Основная доля по-прежнему приходится на скриптовых ботов (66,8%). На втором месте API-боты (27,2%), на третьем — браузерные боты (4,4%).

Бот-активность третьего квартала была в целом достаточно интенсивной. В частности, как уже было сказано выше, была зафиксирована атака с очень высоким количеством запросов в секунду (77 000).

Инциденты BGP

В третьем квартале 2024 года количество уникальных автономных систем (АС), совершивших BGP Route Leaks, практически не изменилось по сравнению со вторым кварталом: 3 123 (против 3 044 кварталом ранее). Количество АС, которые осуществляли BGP Hijacks, также осталось примерно на том же уровне: в Q2 произошло 13 626 подобных инцидентов, а в Q3 — 13 438.

Глобальные инциденты BGP

Напомним, что для выделения глобальных BGP-инцидентов, команда Qrator.Radar использует ряд пороговых значений. Эти условия включают количество затронутых префиксов и автономных систем, а также степень распространения аномалии по таблицам маршрутизации.

Количество зафиксированных глобальных инцидентов в третьем квартале практически удвоилось. В частности, число глобальных утечек маршрутов BGP выросло с 6 (Q2) до 11 (Q3).

Также мы наблюдали два случая глобального перехвата трафика с помощью BGP: первый произошел 9 июля, второй — 22 августа. Напомним, что в предыдущем квартале был зафиксирован единственный инцидент такого рода.

Из интересных событий следует отметить успешное предотвращение утечки маршрутов BGP между точками обмена интернет-трафика (Internet Exchanges). Это стало возможным благодаря применению стандарта RFC 9234, разработанного экспертами Qrator Labs при участии Internet Engineering Task Force (IETF).

Детальные выводы

- Общее количество атак в третьем квартале 2024 года заметно выросло по сравнению со вторым кварталом, как в категории L3-L4 (+80%), так и в категории L7 (+70%). Этот рост мы связываем с сезонным повышением активности, пик которой, вероятно, придется на конец года.

- Доля мультивекторных DDoS-атак (16,51%) в очередной раз немного снизилась по сравнению с предыдущим кварталом, но в целом их количество по-прежнему выше, чем в прошлом году. Очевидно, атакующих по-прежнему привлекает их эффективность.

- Самая высокая интенсивность L3-L4 атак была зафиксирована в микросегменте Онлайн-букмекеры. Это был UDP flood с битрейтом 446,57 Gbps и скоростью передачи пакетов 152,05 Mpps. Всплеск активности в сегменте Онлайн-букмекеры мы связываем с Чемпионатом Европы по футболу и Летними Олимпийскими играми.

- После спада во втором квартале, доля DDoS-атак на макросегмент E-commerce в третьем квартале 2024 года заметно выросла: с 17,01% (Q2) до 21,13% (Q3) для L3-L4 атак и с 13,84% (Q2) до 23,88% (Q3) для L7 атак. Это опять-таки можно связать с сезонностью.

- Макросегмент Финтех продолжает лидировать по количеству совершенных на него L3-L4 атак (31,94%). Из микросегментов в третьем квартале чаще всего атаковали Банки — на него пришлось 20,15% от всех атак.

- Наибольшая длительность L3-L4 атак была зафиксирована в микросегментах Банки (19,45 часа), Онлайн-букмекеры (1,96 ч) и Агентства путешествий (1,67 ч).

- По интенсивности L3-L4 атак самые высокие показатели за второй квартал были зафиксированы в микросегментах Онлайн-букмекеры (446,57 Gbps), Банки (316,85 Gbps), Хостинговые платформы (313,03 Gbps), Forex (311,21 Gbps) и Платежные системы (300,06 Gbps).

- Наибольшее количество L7 DDoS-атак пришлось опять-таки на макросегмент Финтех (49,43%). Среди микросегментов лидируют Банки с долей 31,72% от всех атак на уровне приложений.

- Длительность DDoS-атак на уровне приложений в третьем квартале была не такой высокой, как во втором, в котором мы зафиксировали две атаки длительностью более двух суток. В этом квартале три наиболее долгих L7 атаки продолжались 27,18 ч, 18,6 ч и 16,15 ч.

- Тройка стран-лидеров среди источников DDoS-атак выглядит следующим образом: первое место занимает Россия (26,92%), на втором разместились США (16,25%), на третьем месте Индия (4,76%).

- Бот-активность в третьем квартале оставалась стабильной относительно предыдущих двух кварталах — суммарное количество заблокированных запросов снизилось на 5,5% по сравнению с Q2 и вернулось к уровню Q3.

- При этом интенсивность бот-атак стала существенно выше. Наиболее масштабная атака, зафиксированная в третьем квартале, была примерно на 10% больше по суммарному количеству заблокированных запросов. А наиболее быстрая атака достигала в пике 77 000 rps — это на 400% выше максимума, который мы наблюдали в прошлом отчетном периоде.

- Как и кварталом ранее, наибольшее количество бот-атак пришлось на сегменты Онлайн-ритейл (44,3%) и Онлайн-букмекеры (7,9%). За ними следуют Недвижимость (7,3%), Онлайн-аптеки (6,4%), Логистика (3,9%) и Банки (1,07%).

- В третьем квартале количество инцидентов BGP практически не изменилось по сравнению со вторым кварталом: количество автономных систем, осуществлявших BGP Leaks составило 3 123 (против 3 044 в Q3), а BGP Hijacks — 13 438 (против 13 626 в Q3).

- При этом число глобальных инцидентов BGP, которые затронули большое количество автономных систем, практически удвоилось — с 7 до 13.

- Также мы зафиксировали случай успешного предотвращения глобального инцидента BGP (утечки маршрутов между точками обмена интернет-трафиком) благодаря использованию разработанного экспертами Qrator Labs стандарта RFC 9234.

Ознакомьтесь со всеми функциями

в 7-дневной пробной версии

Наши специалисты готовы оказать вам поддержку

Подпишитесь на ежемесячный обзор самых популярных новостей Интернета от CURATOR!

Будьте в курсе наших новостей и продуктов!

Подпишитесь на ежемесячный обзор самых популярных идей Интернета от CURATOR!

Отправляя свой адрес электронной почты, вы соглашаетесь с политикой конфиденциальности

Отправляя свои данные, вы соглашаетесь с политикой конфиденциальности

Если документ не загружается, нажмите кнопку «Загрузить». Помогите нам лучше понять рынок и подготовить лучшую аналитику, пройдите опрос.

Поделитесь своим опытом и ожиданиями в отношении защиты от DDoS-атак. Ваши ответы помогут нам предложить решения, соответствующие вашим потребностям в области кибербезопасности

Расскажите нам о инфраструктуре вашей компании и критически важных системах. Это поможет нам понять масштаб необходимой защиты

Помогите нам понять, как в вашей компании принимаются решения. Эта информация позволит предложить наиболее актуальные решения

Расскажите, что влияет на ваш выбор в вопросах защиты от DDoS-атак. Ваше мнение поможет нам сосредоточиться на самом важном для вас

Ваше участие поможет нам улучшить аналитику рынка.